مقدمه

امنیت رایانهای با داراییهای مرتبط با رایانه سروکار دارد که در معرض تهدیدهای گوناگونی قرار دارند و اقدامات مختلفی برای حفاظت از آنها انجام میشود. برای ایجاد یک چارچوب امنیتی مؤثر، یک رویکرد ساختاریافته ضروری است. این رویکرد بر پایه سه سوال اساسی بنا شده است: اول، چه داراییهایی نیاز به حفاظت دارند؟ دوم، این داراییها چگونه تهدید میشوند؟ و سوم، برای مقابله با این تهدیدات چه کاری میتوان انجام داد؟ پاسخ به این سوالات، سنگ بنای یک استراتژی امنیتی جامع را تشکیل میدهد.

در این راهنما، ما این فرآیند را در قالب "چرخه حفاظت از اطلاعات" بررسی میکنیم. این چرخه یک فرآیند مستمر و پویا است که هرگز به پایان نمیرسد و شامل چهار مرحله کلیدی است: برنامهریزی استراتژیک و سیاستگذاری، پیادهسازی کنترلهای حفاظتی، تشخیص حوادث و در نهایت، پاسخگویی و بازیابی. هر مرحله از این چرخه، مرحله بعدی را تغذیه کرده و درسهای آموخته شده از حوادث، به بهبود مستمر استراتژیها و کنترلها کمک میکند.

1. بنیانهای استراتژیک امنیت اطلاعات: برنامهریزی و سیاستگذاری

هیچ کنترل فنی یا ابزار گرانقیمتی نمیتواند جایگزین یک استراتژی امنیتی سنجیده شود. این مرحله، سنگ بنایی است که تضمین میکند تمام تلاشهای امنیتی آینده هدفمند، مؤثر و همسو با اهداف سازمان خواهند بود. قبل از پیادهسازی هرگونه کنترل فنی، سازمان باید درک عمیقی از داراییهای ارزشمند خود، آسیبپذیریهای موجود در سیستمها و تهدیداتی که این داراییها را هدف قرار میده دهند، داشته باشد. این مرحله، نقشه راهی را ترسیم میکند که تضمین میکند منابع امنیتی به طور مؤثر و متناسب با ریسکها تخصیص داده میشوند.

تحلیل داراییها، تهدیدات و حملات

اولین قدم در تدوین استراتژی، شناسایی و دستهبندی داراییها و تهدیدات مرتبط با آنها است. داراییهای یک سیستم رایانهای را میتوان به چهار دسته اصلی تقسیم کرد: سختافزار، نرمافزار، دادهها و خطوط ارتباطی.

حملات به خطوط ارتباطی و شبکهها به دو دسته کلی تقسیم میشوند:

حملات غیرفعال (Passive Attacks): در این نوع حملات، مهاجم سعی در یادگیری یا استفاده از اطلاعات سیستم دارد اما منابع سیستم را تحت تأثیر قرار نمیدهد. شنود (Eavesdropping) و تحلیل ترافیک

(Traffic Analysis) نمونههایی از این حملات هستند که محرمانگی را هدف قرار میدهند.

حملات فعال (Active Attacks): این حملات شامل تلاش برای تغییر منابع سیستم یا تأثیر بر عملکرد آنها است. جعل هویت (Masquerade)، بازپخش پیام (Replay)، و دستکاری پیامها نمونههایی از حملات فعال هستند که یکپارچگی و دسترسیپذیری را به خطر میاندازند.

تدوین سیاست امنیتی و اصول طراحی

یک سیاست امنیتی مؤثر باید بر اساس تحلیل دقیق عوامل زیر تدوین شود:

ارزش داراییها: میزان اهمیت و حساسیت داراییها برای سازمان.

آسیبپذیریهای سیستم: نقاط ضعف فنی یا رویهای که میتوانند مورد سوءاستفاده قرار گیرند.

تهدیدات بالقوه: احتمال وقوع حملات مختلف و میزان تأثیر آنها.

در این فرآیند، مدیر امنیتی با توازنهای مهمی روبرو است که باید آنها را مدیریت کند:

1. سهولت استفاده در مقابل امنیت: تقریباً تمام اقدامات امنیتی، هزینهای در زمینه سهولت استفاده دارند. برای مثال، مکانیزمهای کنترل دسترسی پیچیده ممکن است برای کاربران دردسرساز باشند.

2. هزینه امنیت در مقابل هزینه شکست: هزینههای مالی مستقیم برای پیادهسازی و نگهداری اقدامات امنیتی باید با هزینههای بالقوه ناشی از یک نقض امنیتی (شامل ارزش داراییها و خسارات وارده) سنجیده شود.

برای پیادهسازی یک استراتژی موفق، طراحان سیستم باید از اصول اساسی طراحی امنیتی پیروی کنند. پنج اصل کلیدی در این زمینه عبارتند از:

حداقل امتیاز (Least Privilege): هر فرآیند و هر کاربر باید تنها با حداقل مجموعه از امتیازات لازم برای انجام وظایف خود عمل کند. این اصل، خسارت ناشی از حوادث، خطاها و حملات را محدود میکند.

پیشفرض امن (Fail-safe Default): تصمیمات مربوط به دسترسی باید بر اساس مجوز باشد، نه استثناء. یعنی، وضعیت پیشفرض، عدم دسترسی است و طرح حفاظتی شرایطی را که تحت آن دسترسی مجاز است، مشخص میکند.

اقتصاد مکانیزم (Economy of Mechanism): مکانیزمهای حفاظتی باید تا حد امکان ساده و کوچک باشند. این کار به تسهیل فرآیند تأیید و اعتبارسنجی آنها کمک میکند.

طراحی باز (Open Design): طراحی مکانیزمهای امنیتی نباید محرمانه باشد. امنیت نباید به ناآگاهی مهاجمان بالقوه از طراحی سیستم وابسته باشد، زیرا این طرحها ممکن است از طریق منابع مختلف فاش شوند.

قابلیت پذیرش روانشناختی (Psychological Acceptability): مکانیزمهای امنیتی نباید بیش از حد در کار کاربران اختلال ایجاد کنند. اگر استفاده از یک ابزار امنیتی دشوار باشد، کاربران ممکن است آن را غیرفعال کرده یا از آن اجتناب کنند.

پس از تدوین استراتژی و سیاستهای امنیتی بر اساس این اصول، گام بعدی پیادهسازی مکانیزمهای حفاظتی برای اجرای این سیاستها است.

2. پیادهسازی مکانیزمهای حفاظتی (لایه حفاظت)

استراتژی امنیتی که در مرحله قبل تدوین شد، باید به یک معماری دفاعی مستحکم تبدیل شود. رویکرد "دفاع در عمق" (Defense in Depth) این اصل را بیان میکند که اتکا به یک کنترل امنیتی واحد، یک نقطه شکست خطرناک ایجاد میکند. در عوض، باید لایههای متعددی از حفاظت، شبیه به دفاع یک قلعه قرون وسطایی، پیادهسازی شود. فایروالها نقش خندق را ایفا میکنند، کنترل دسترسی دروازهبان است، و رمزنگاری قفل روی صندوق گنج است. این بخش به بررسی این لایههای مختلف حفاظتی، از رمزنگاری دادهها و مدیریت دسترسی گرفته تا امنیت زیرساخت و آموزش نیروی انسانی، میپردازد.

2.1. حفاظت از دادهها با ابزارهای رمزنگاری

رمزنگاری یکی از بنیادیترین ابزارها برای تأمین محرمانگی، احراز هویت و یکپارچگی دادهها است. این ابزارها به سه دسته اصلی تقسیم میشوند:

رمزنگاری متقارن: در این روش، یک کلید واحد هم برای رمزگذاری و هم برای رمزگشایی استفاده میشود. فرستنده و گیرنده باید این کلید را به صورت محرمانه به اشتراک بگذارند. این روش برای رمزگذاری حجم زیادی از دادهها بسیار کارآمد است. الگوریتمهای کلیدی در این حوزه شامل استاندارد رمزنگاری داده (DES) و استاندارد رمزنگاری پیشرفته (AES) هستند که امروزه AES به عنوان استاندارد صنعتی شناخته میشود.

رمزنگاری کلید عمومی: این روش که به آن رمزنگاری نامتقارن نیز گفته میشود، از یک زوج کلید استفاده میکند: یک کلید عمومی که میتواند به طور گسترده توزیع شود و یک کلید خصوصی که محرمانه باقی میماند. اگر دادهای با کلید عمومی رمزگذاری شود، فقط با کلید خصوصی متناظر قابل رمزگشایی است (برای تأمین محرمانگی). برعکس، اگر دادهای با کلید خصوصی رمزگذاری شود، با کلید عمومی قابل تأیید است (برای تأمین احراز هویت). الگوریتم RSA مشهورترین و پرکاربردترین الگوریتم در این زمینه است.

توابع هش و امضای دیجیتال: توابع هش یکطرفه، یک ورودی با اندازه متغیر را به یک خروجی با اندازه ثابت (به نام "چکیده پیام" یا "هش") تبدیل میکنند. این فرآیند غیرقابل بازگشت است و هرگونه تغییر جزئی در ورودی، منجر به یک خروجی کاملاً متفاوت میشود که برای تضمین یکپارچگی دادهها ایدهآل است. امضای دیجیتال با ترکیب توابع هش و رمزنگاری کلید عمومی، احراز هویت و عدم انکار را فراهم میکند. فرآیند ایجاد و تأیید یک امضای دیجیتال به شرح زیر است:

1. ایجاد امضا: فرستنده ابتدا هش پیام را محاسبه میکند. سپس، این مقدار هش را با کلید خصوصی خود رمزگذاری کرده و نتیجه را به عنوان امضای دیجیتال به پیام ضمیمه میکند.

2. تأیید امضا: گیرنده پس از دریافت پیام و امضا، دو کار را انجام میدهد:

الف : هش پیام دریافتی را مجدداً محاسبه میکند.

ب : امضای ضمیمه شده را با استفاده از کلید عمومی فرستنده رمزگشایی میکند تا به هش اصلی دست یابد.

3. مقایسه: اگر دو مقدار هش با یکدیگر مطابقت داشته باشند، گیرنده مطمئن میشود که پیام توسط فرستنده واقعی ارسال شده و در طول مسیر تغییر نکرده است.

2.2. مدیریت دسترسی و احراز هویت کاربر

کنترل دسترسی یک مکانیزم حفاظتی بنیادی است که اطمینان میدهد تنها کاربران مجاز میتوانند به منابع سیستم دسترسی داشته باشند. اولین گام در کنترل دسترسی، احراز هویت کاربر است.

پس از احراز هویت، سیستم باید تصمیم بگیرد که کاربر به چه منابعی دسترسی دارد. کنترل دسترسی مبتنی بر نقش (RBAC) یک مدل قدرتمند در محیطهای سازمانی است. در این مدل، مجوزها به جای کاربران، به "نقشها" (مانند مدیر، کارمند، حسابدار) اختصاص داده میشوند و کاربران بر اساس وظایف شغلی خود در یک یا چند نقش قرار میگیرند. این مدل، کاربرد عملی و مستقیم اصل "حداقل امتیاز" است که پیشتر بحث شد و تضمین میکند کاربران تنها مجوزهای ضروری برای نقش خود را در اختیار دارند. پیادهسازی RBAC صرفاً یک انتخاب فنی نیست، بلکه یک تصمیم استراتژیک است که هزینههای مدیریتی را کاهش داده و وضعیت امنیتی سازمان را در برابر تهدیدات داخلی تقویت میکند.

2.3. ایمنسازی زیرساخت و شبکه

امنیت پایگاه داده و ابر: پایگاههای داده اغلب حاوی حساسترین اطلاعات یک سازمان هستند و نیازمند حفاظت ویژهای میباشند. یکی از رایجترین تهدیدات علیه پایگاههای داده، حملات تزریق SQL (SQL Injection) است که در آن مهاجم با وارد کردن کدهای مخرب SQL از طریق ورودیهای کاربر (مانند فرمهای وب)، میتواند دادهها را سرقت کرده یا تغییر دهد.

فایروالها و سیستمهای جلوگیری از نفوذ (IPS): فایروالها یک سد دفاعی بین شبکه داخلی سازمان و شبکههای خارجی (مانند اینترنت) ایجاد میکنند. آنها ترافیک ورودی و خروجی را بر اساس مجموعهای از قوانین امنیتی کنترل میکنند که مستقیماً اصل "پیشفرض امن" را پیادهسازی میکند؛ یعنی ترافیکی که به صراحت مجاز نشده، مسدود میشود. انواع اصلی فایروالها عبارتند از:

فیلتر بسته (Packet Filter): بر اساس اطلاعات هدر بستهها (مانند آدرس IP و پورت) تصمیمگیری میکند.

بازرسی حالتمند (Stateful Inspection): وضعیت اتصالات فعال را ردیابی کرده و تصمیمات هوشمندانهتری میگیرد.

پراکسی برنامه (Application Proxy): به عنوان یک واسطه برای برنامههای خاص عمل میکند و میتواند محتوای ترافیک را به طور عمیق بررسی کند.

امنیت فیزیکی: حفاظت از زیرساختهای فناوری اطلاعات شامل کنترلهای فیزیکی نیز میشود. تهدیدات فیزیکی شامل طبیعی (مانند سیل و زلزله)، محیطی (مانند آتشسوزی و قطعی برق)، فنی (مانند خرابی تجهیزات) و انسانی (مانند سرقت، خرابکاری و دسترسی غیرمجاز) است. یکپارچهسازی امنیت فیزیکی و منطقی بسیار مهم است؛ برای مثال، یک سیستم کنترل دسترسی فیزیکی (مانند کارتخوان) باید با سیستم احراز هویت منطقی سازمان یکپارچه باشد تا رویدادها به صورت متمرکز نظارت و مدیریت شوند.

2.4. امنیت نرمافزار و مقابله با بدافزار

بدافزار (Malware) نرمافزاری است که با هدف آسیب رساندن یا مختل کردن سیستمها طراحی شده است.

انواع کلیدی بدافزارها عبارتند از:

انواع بدافزار:

ویروس (Virus): کدی مخرب که خود را به برنامههای اجرایی دیگر متصل کرده و با اجرای آن برنامه، تکثیر میشود.

کرم (Worm): یک برنامه مستقل که از طریق شبکه و با بهرهبرداری از آسیبپذیریهای نرمافزاری، نسخههای کامل و فعال خود را به سیستمهای دیگر منتقل میکند.

اسب تروجان (Trojan Horse): برنامهای که در ظاهر مفید به نظر میرسد اما در پسزمینه، عملکردی مخرب (مانند ایجاد یک در پشتی یا سرقت اطلاعات) دارد.

در پشتی (Backdoor): مکانیزمی مخفی که کنترلهای امنیتی عادی را دور میزند تا به یک برنامه، سیستم یا شبکه دسترسی پیدا کند.

روتکیت (Rootkit): مجموعهای از برنامهها که برای حفظ دسترسی مخفیانه و با امتیازات مدیریتی به یک سیستم طراحی شده و همزمان شواهد حضور خود را پنهان میکند.

کیلاگر (Keylogger): نرمافزاری که کلیدهای فشرده شده روی یک سیستم را ضبط کرده و به مهاجم اجازه میدهد اطلاعات حساسی مانند رمزهای عبور را سرقت کند.

جاسوسافزار (Spyware): نرمافزاری که اطلاعات مربوط به یک شخص یا سازمان را بدون اطلاع آنها جمعآوری کرده و به نهاد دیگری ارسال میکند.

بمب منطقی (Logic Bomb): کدی که در یک نرمافزار قرار داده میشود و تا زمانی که یک شرط خاص برآورده نشود، غیرفعال باقی میماند؛ پس از آن، یک عملکرد غیرمجاز را اجرا میکند.

حملات سرریز بافر (Buffer Overflow): یکی از رایجترین آسیبپذیریهای نرمافزاری است که زمانی رخ میدهد که یک برنامه دادههای بیشتری از ظرفیت یک بافر در حافظه مینویسد. این امر میتواند منجر به بازنویسی دادههای مجاور، از جمله آدرس بازگشت یک تابع، شود و به مهاجم اجازه دهد کد دلخواه خود را اجرا کند. تکنیکهای کدنویسی امن، مانند بررسی دقیق مرزهای بافر، یک اقدام پیشگیرانه کلیدی برای جلوگیری از این نوع حملات است.

اقدامات متقابل: مهمترین اقدام در برابر بدافزارها، ترکیبی از پیشگیری و تشخیص است. استفاده از نرمافزارهای ضدویروس که فایلها و فعالیتهای سیستم را برای شناسایی الگوهای (امضاهای) بدافزارهای شناختهشده اسکن میکنند، یک کنترل اساسی است.

2.5. عامل انسانی در امنیت

کارکنان میتوانند قویترین یا ضعیفترین حلقه در زنجیره امنیت باشند. آموزش و آگاهیرسانی، یک کنترل پیشگیرانه حیاتی است.

آگاهیرسانی، آموزش و تحصیلات امنیتی: این سه عنصر با هم کار میکنند تا یک فرهنگ امنیتی قوی ایجاد کنند. آگاهیرسانی (Awareness) به کارکنان یادآوری میکند که امنیت مهم است. آموزش (Training) مهارتهای لازم برای انجام وظایف به شیوهای امن را به آنها میآموزد. تحصیلات (Education) درک عمیقتری از "چرا"های پشت سیاستهای امنیتی فراهم میکند.

سیاستهای استفاده: وجود سیاستهای مشخص برای استفاده از ایمیل و اینترنت ضروری است تا رفتار قابل قبول تعریف شده و از فعالیتهایی که سازمان را در معرض خطر قرار میدهند (مانند باز کردن پیوستهای مشکوک یا بازدید از وبسایتهای ناامن) جلوگیری شود.

با وجود پیادهسازی لایههای حفاظتی متعدد، هیچ سیستمی کاملاً نفوذناپذیر نیست و بنابراین، تشخیص فعالیتهای مشکوکی که از این لایهها عبور کردهاند، گام بعدی در چرخه است.

3.شناسایی و تشخیص تهدیدات (لایه تشخیص)

در حالی که اقدامات حفاظتی جامعی که در مرحله قبل تشریح شد ضروری هستند، یک استراتژی "فقط پیشگیری" محکوم به شکست است. مهاجمان مصمم در نهایت راهی برای عبور از دفاع پیدا خواهند کرد. بنابراین، لایه حیاتی بعدی در چرخه ما، تشخیص است: توانایی شناسایی حملاتی که از لایههای حفاظتی عبور کردهاند. نظارت مستمر و تحلیل رویدادها به سازمانها کمک میکند تا زمان شناسایی یک نفوذ را کاهش داده و در نتیجه، خسارت ناشی از آن را محدود کنند.

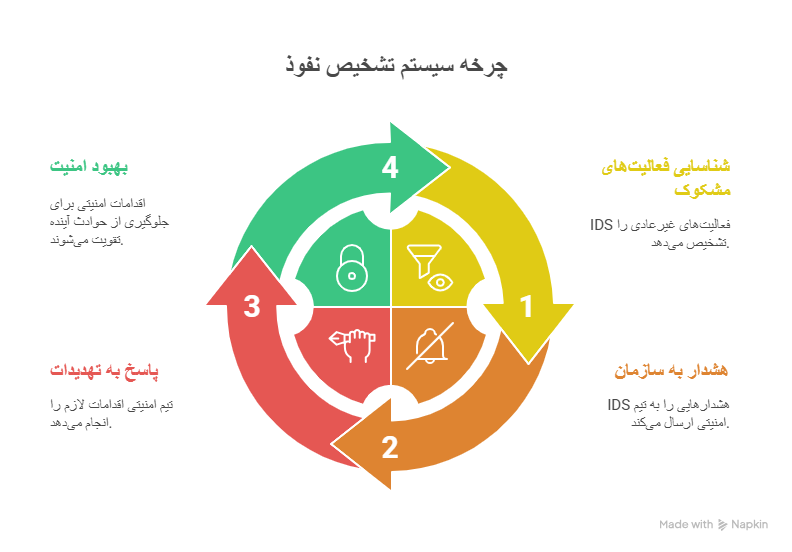

3.1. سیستمهای تشخیص نفوذ (IDS)

یک سیستم تشخیص نفوذ (IDS) فعالیتهای شبکه یا سیستم را برای یافتن نشانههای فعالیتهای مخرب یا نقض سیاستهای امنیتی، نظارت میکند. در ارزیابی عملکرد یک IDS، دو مفهوم کلیدی وجود دارد:

مثبت کاذب (False Positive): این وضعیت مانند یک دزدگیر دود است که با سوختن نان تست به صدا در میآید—یک مزاحمت که میتواند منجر به نادیده گرفته شدن هشدارهای واقعی شود.

منفی کاذب (False Negative): این سناریوی بسیار خطرناکتر، مانند دزدگیر دودی است که در هنگام آتشسوزی واقعی عمل نمیکند و حمله شناسایی نمیشود.

دو رویکرد اصلی برای تحلیل در IDS وجود دارد:

تشخیص ناهنجاری (Anomaly Detection): این رویکرد یک پروفایل از رفتار "عادی" سیستم یا شبکه ایجاد میکند و هرگونه انحراف قابل توجه از این پروفایل را به عنوان یک ناهنجاری و حمله بالقوه گزارش میدهد. مزیت اصلی آن، توانایی شناسایی حملات جدید و ناشناخته (Zero-day) است. با این حال، این روش مستعد نرخ بالای مثبت کاذب است.

تشخیص مبتنی بر امضا (Signature Detection): این رویکرد به دنبال الگوهای (امضاهای) خاصی از حملات شناختهشده در ترافیک شبکه یا رویدادهای سیستم است. این روش در شناسایی حملات شناختهشده بسیار دقیق است و نرخ مثبت کاذب پایینی دارد، اما در برابر حملات جدید ناتوان است.

سیستمهای IDS همچنین بر اساس محل استقرارشان دستهبندی میشوند:

IDS مبتنی بر میزبان (HIDS): بر روی یک سیستم خاص نصب میشود و فعالیتهای آن سیستم را، مانند فراخوانیهای سیستمی و تغییرات فایل، نظارت میکند.

IDS مبتنی بر شبکه (NIDS): در نقاط استراتژیک شبکه قرار میگیرد و ترافیک عبوری را برای شناسایی حملات تحلیل میکند.

3.2. ممیزی امنیتی و تحلیل لاگها

ممیزی امنیتی فرآیندی است که شواهد قابل ردیابی را برای رویدادهای امنیتی جمعآوری و تحلیل میکند. این فرآیند به شناسایی نقضهای امنیتی، ارزیابی اثربخشی کنترلها و پشتیبانی از تحقیقات قانونی کمک میکند.

• دنباله ممیزی (Audit Trail): دنباله ممیزی یا لاگ، یک رکورد زمانی از رویدادهای سیستمی است. دادههایی که باید در یک دنباله ممیزی ثبت شوند شامل موارد زیر است:

◦ تلاشهای موفق و ناموفق برای ورود به سیستم

◦ دسترسی به فایلها و اشیاء دیگر

◦ تغییرات در تنظیمات امنیتی سیستم

◦ شروع و پایان فرآیندها

• تحلیل لاگها: حجم عظیم دادههای لاگ، تحلیل دستی آنها را غیرممکن میسازد. محافظت از یکپارچگی دادههای لاگ در برابر دستکاری نیز یک چالش بزرگ است. ابزارهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM)، با جمعآوری، نرمالسازی و همبستهسازی لاگها از منابع مختلف (مانند فایروالها، سرورها و IDS)، تحلیل خودکار را امکانپذیر کرده و به شناسایی الگوهای پیچیده حمله کمک میکنند.

پس از تشخیص یک حادثه امنیتی، سازمان باید آماده باشد تا به طور مؤثر به آن پاسخ داده و سیستمها را به حالت عادی بازگرداند.

4. پاسخگویی و بازیابی حوادث (لایه واکنش)

تشخیص به تنهایی کافی نیست. شناسایی یک نفوذ بدون داشتن یک برنامه مدون برای واکنش، مانند تماشای آتشسوزی بدون داشتن کپسول آتشنشانی است. یک برنامه مدون برای پاسخ به حوادث و بازیابی از آنها، توانایی سازمان را برای محدود کردن خسارت، بازیابی سریع عملیات و حفظ تداوم کسبوکار تضمین میکند. این مرحله، توانایی سازمان را در شرایط بحرانی به بوته آزمایش میگذارد.

4.1. استراتژیهای پاسخ به حوادث امنیتی

یک پاسخ مؤثر به حوادث نیازمند یک تیم متخصص و یک فرآیند مشخص است.

تیم واکنش به حوادث امنیتی رایانه (CSIRT): این تیم مسئولیت مدیریت و هماهنگی واکنش به حوادث امنیتی را بر عهده دارد. وظایف آن شامل تحلیل حوادث، مهار تهدید، ریشهکن کردن علت و بازیابی سیستمها است.

مراحل مدیریت حوادث: فرآیند مدیریت حوادث به طور کلی شامل مراحل زیر است:

1. شناسایی (Detecting): تشخیص وقوع یک حادثه از طریق گزارشهای کاربران یا هشدارهای سیستمهای خودکار.

2. ارزیابی و اولویتبندی (Sorting, Categorizing, and Prioritizing): ارزیابی حادثه بر اساس شدت و تأثیر آن بر کسبوکار و تخصیص اولویت برای پاسخگویی.

3. پاسخ (Responding): انجام اقدامات لازم برای مهار حادثه، جمعآوری شواهد و ریشهکن کردن علت آن.

4. مستندسازی (Documenting): ثبت تمام جزئیات حادثه و اقدامات انجام شده برای مراجعات بعدی و بهبود فرآیندها.

مثال: پاسخ به حملات منع سرویس (DoS): در برابر یک حمله DoS، اقدامات متقابل میتواند شامل شناسایی نوع حمله، فیلتر کردن ترافیک مخرب در بالادست (با همکاری ارائهدهنده خدمات اینترنت)، و محدود کردن نرخ درخواستها از آدرسهای IP مشکوک باشد.

4.2. بازیابی از نقضهای امنیتی

هدف اصلی مرحله بازیابی، بازگرداندن سیستمها و خدمات به حالت عملیاتی عادی نیست، بلکه تضمین تداوم کسبوکار است. بازیابی فنی یک تاکتیک است؛ هدف استراتژیک، اطمینان از ادامه کارکردهای حیاتی سازمان با حداقل اختلال ممکن است.

بازیابی از حوادث فیزیکی: داشتن یک برنامه بازیابی برای حوادث فیزیکی (مانند آتشسوزی یا سرقت تجهیزات) بسیار مهم است. این برنامه باید شامل رویههایی برای جایگزینی سختافزار، بازیابی دادهها از نسخههای پشتیبان و راهاندازی مجدد عملیات در یک مکان جایگزین باشد.

تداوم کسبوکار و بازیابی از فاجعه: این مفاهیم فراتر از بازیابی فنی صرف هستند و بر حفظ کارکردهای حیاتی کسبوکار در طول یک اختلال و پس از آن تمرکز دارند. چه حادثه ناشی از یک حمله سایبری باشد یا یک فاجعه طبیعی، سازمان باید برنامههایی برای بازیابی خدمات حیاتی، ارتباط با ذینفعان و بازگشت به عملیات عادی در سریعترین زمان ممکن داشته باشد.

فرآیند پاسخ و بازیابی، درسهای ارزشمندی برای بهبود استراتژیها و کنترلهای امنیتی فراهم میکند و بدین ترتیب چرخه حفاظت از اطلاعات را تکمیل و مجدداً آغاز میکند.

5. نتیجهگیری

حفاظت از اطلاعات یک پروژه با نقطه شروع و پایان مشخص نیست، بلکه یک فرآیند چرخهای و مستمر است. این رویکرد چرخهای در مدلهایی مانند فرآیند مدیریت امنیت فناوری اطلاعات (IT Security Management Process) امنیت نیازمند ارزیابی مجدد و بهبود دائمی برای سازگاری با تهدیدات در حال تحول، فناوریهای جدید و اهداف متغیر کسبوکار است. هر مرحله از این چرخه - از برنامهریزی و پیادهسازی گرفته تا تشخیص و پاسخ - بازخوردی برای بهبود مراحل دیگر فراهم میکند.

موفقیت این چرخه حفاظتی تنها به ابزارهای فنی وابسته نیست. تعهد مدیریت ارشد برای تخصیص منابع لازم و حمایت از سیاستهای امنیتی، و همچنین فرهنگسازی امنیتی در کل سازمان، عوامل حیاتی هستند که تضمین میکنند امنیت به عنوان یک مسئولیت همگانی در نظر گرفته شود. در نهایت، امنیت یک وضعیت دستیافتنی نیست، بلکه یک انضباط مستمر است—چرخهای دائمی از انطباق که در آن، تابآوری معیار واقعی موفقیت است.