در این درس، فایروال شبکه را بررسی میکنیم — یک دستگاه امنیتی که تا لایه 7 مدل OSI کار میکند و از مرز شبکه محافظت میکند. نمودار زیر متداولترین آیکونهای مورد استفاده برای نمایش یک فایروال Cisco در توپولوژی شبکه را نشان میدهد.

لینک آموزش قسمت هشتم : https://vrgl.ir/7ZTIZ

اینترنت جای دوستانهای نیست. هر دستگاهی که به آن متصل است، در معرض میلیونها سیستم و کاربر ناشناس قرار دارد. برخی از اینها بیضرر هستند، اما بسیاری میتوانند تلاش کنند تا دادهها را سرقت کنند، خدمات را مختل سازند یا کنترل سیستمهای داخلی سازمان را به دست بگیرند. امروزه، با ظهور هوش مصنوعی، تهدیدات اینترنتی پیچیدهتر از همیشه شدهاند.

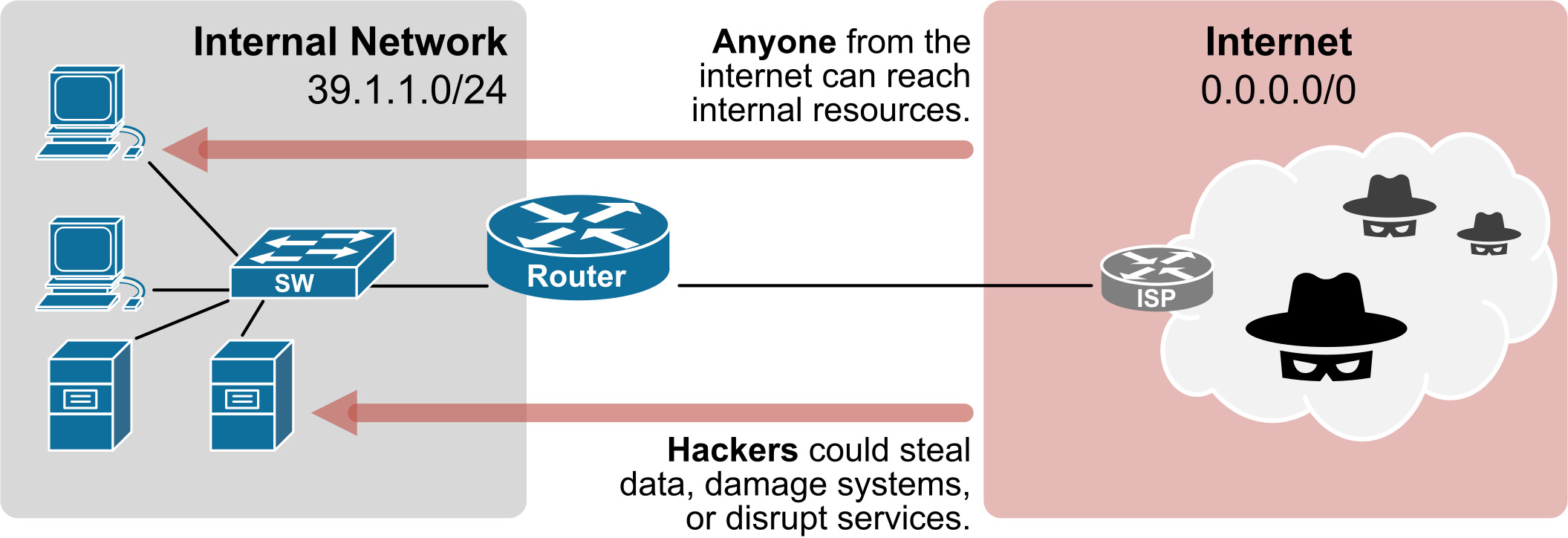

نمودار زیر یک شبکه داخلی کوچک را نشان میدهد که مستقیماً و بدون هیچ گونه محافظتی به اینترنت متصل است. سوئیچها و مسیریابها برای جابجایی ترافیک شبکه طراحی شدهاند، نه برای متوقف کردن حملات. هر کسی از خارج میتواند به منابع داخلی دسترسی پیدا کند و تلاش کند تا دادههای حساس را به سرقت ببرد یا خدمات ضروری را مختل کند.

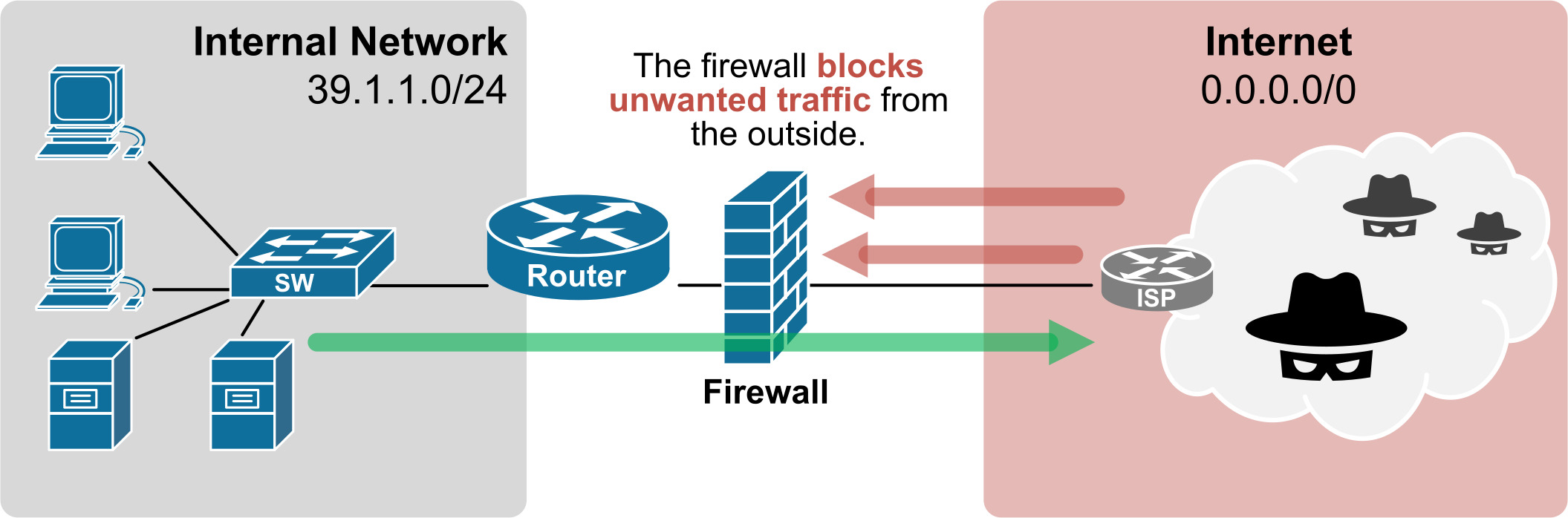

یک فایروال به عنوان اولین خط دفاعی عمل میکند، که اغلب در مرز شبکه قرار دارد. فایروال کمک میکند تا اطمینان حاصل شود که تنها ترافیک قابل اعتماد مجاز است، و ترافیک مشکوک یا خطرناک قبل از رسیدن به شبکه داخلی مسدود میشود.

متداولترین وظیفه فایروال، مسدود کردن ترافیک ناخواسته از خارج است که قصد دسترسی به منابع شبکه داخلی را دارد، همانطور که در نمودار زیر نشان داده شده است.

فایروال بستههای شبکه را در برابر قوانین امنیتی پیکربندی شده بررسی میکند تا مشخص کند که آیا هر بسته باید عبور کند یا مسدود شود. این کار کمک میکند تا مطمئن شویم فقط ترافیک امن و قابل اعتماد عبور میکند.

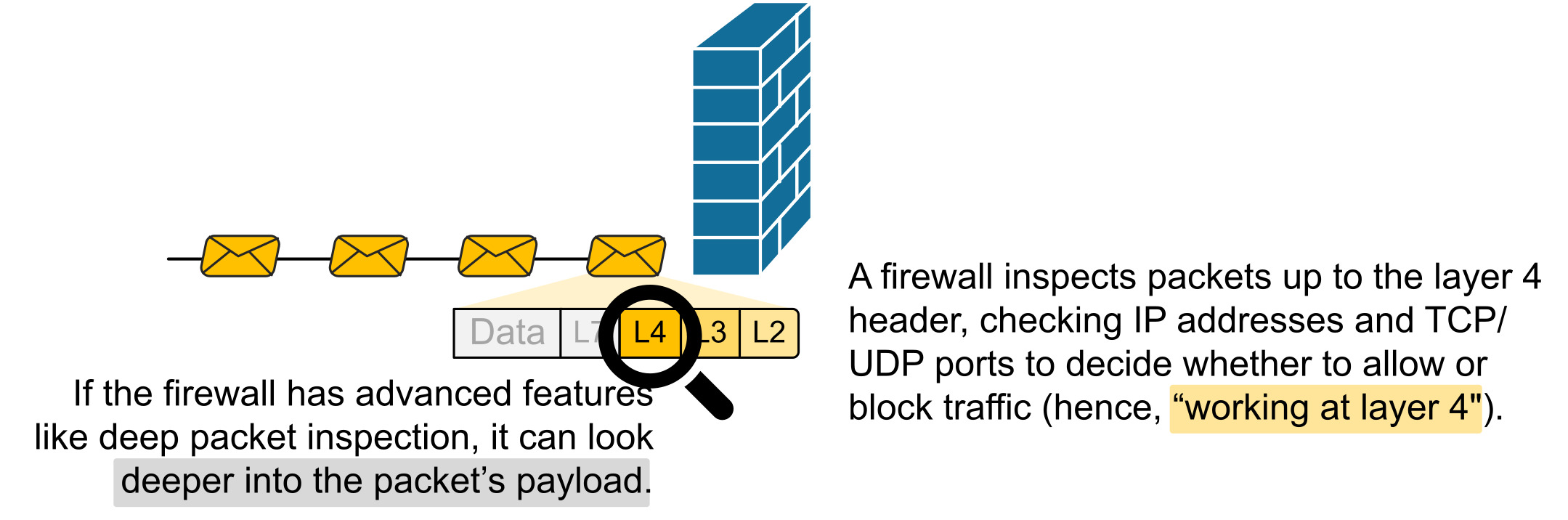

یک فایروال تا لایه 7 مدل OSI کار میکند. این بدان معناست که سرآیندهای لایه ۲، لایه ۳ و لایه ۴ را میخواند، همانطور که در نمودار زیر به رنگ زرد نشان داده شده است. فایروال تمام اطلاعات موجود را در اختیار دارد، مانند آدرسهای MAC، آدرسهای IP و شماره پورتها، و پروتکل انتقالی که استفاده شده است (TCP یا UDP).

با استفاده از این اطلاعات، فایروال چیزی را به نام "۶-تایی" (6-tuple) میسازد — مجموعهای از شش مقدار کلیدی از سرآیندهای یک بسته که فایروال میتواند از آنها برای شناسایی منحصر به فرد یک جریان شبکه خاص استفاده کند. به عنوان مثال:

مبدأ, IP مقصد, پورت مبدأ, پورت مقصد, پروتکل, جهت

این ترکیب ۶-تایی به طور منحصر به فرد جریان زیر را شناسایی میکند: ترافیک از IP مبدأ 192.168.1.10، پورت مبدأ 51514، که به سمت IP مقصد 23.0.13.20، پورت مقصد 443، با استفاده از پروتکل TCP، در جهت خروجی (Outbound) میرود. یک مدیر امنیتی میتواند فایروال را طوری پیکربندی کند که این جریان ترافیک را مجاز یا رد کند.

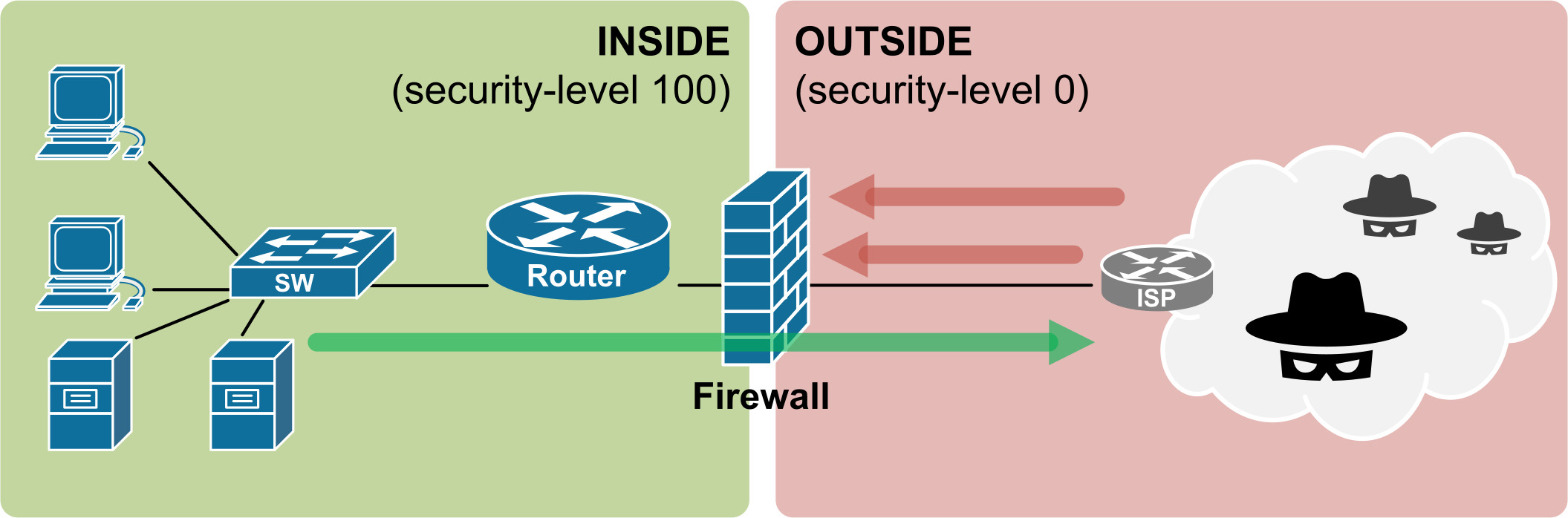

یک جنبه ضروری دیگر این است که فایروال با جدا کردن شبکه به یک ناحیه داخلی (قابل اعتماد) و یک ناحیه خارجی (غیرقابل اعتماد) کار میکند، همانطور که در نمودار زیر نشان داده شده است:

ناحیه داخلی (Inside) طرف قابل اعتماد است. این معمولاً شبکه داخلی سازمان است، جایی که کامپیوترها، سرورها و منابع داخلی شرکت قرار دارند. فرض بر این است که ترافیک در ناحیه داخلی ایمن است، و وظیفه فایروال محافظت از آن در برابر دسترسی خطرناک است.

ناحیه خارجی (Outside) طرف غیرقابل اعتماد است. این معمولاً به اینترنت یا هر شبکهای که سازمان کنترلی بر آن ندارد، اشاره دارد. ترافیک از این طرف میتواند خطرناک باشد زیرا از منابع بالقوه مخرب میآید.

بسیاری از فایروالها، به ویژه در شبکههای Cisco، از یک مقدار سطح امنیت (Security-level) برای تعریف میزان قابل اعتماد بودن یک رابط استفاده میکنند. سطح امنیت از ۰ تا ۱۰۰ متغیر است:

رابطهای داخلی (Inside) معمولاً روی ۱۰۰ (قابل اعتمادترین) تنظیم میشوند.

رابطهای خارجی (Outside) معمولاً روی ۰ (کمترین اعتماد) تنظیم میشوند.

هر شبکه دیگری، مانند DMZ، ممکن است در جایی بین این دو (به عنوان مثال، ۵۰) تنظیم شود.

به طور پیشفرض، جریان ترافیک از سطوح امنیتی بالاتر به پایینتر (داخلی به خارجی) مجاز است، اما در جهت مخالف (خارجی به داخلی) مسدود میشود، مگر اینکه قوانین خاصی آن را اجازه دهند. این مفهوم باعث میشود که فایروال به طور پیشفرض مرز شبکه را امن کند. حتی اگر تیم امنیتی یک قانون فایروال هم ننوشته باشد، دستگاه از قبل از شبکه محافظت میکند، زیرا:

کاربران داخلی میتوانند به اینترنت دسترسی پیدا کنند زیرا ترافیک خروجی مجاز است (پیکان سبز در نمودار بالا).

کاربران خارجی نمیتوانند به شبکه داخلی دسترسی پیدا کنند زیرا ترافیک ورودی ممنوع است (پیکانهای قرمز در نمودار بالا).

این محافظت "پیشفرض" تضمین میکند که مرز شبکه بلافاصله پس از تنظیم سطوح امنیتی رابطها، در برابر اتصالات ورودی ناخواسته ایمن باشد.

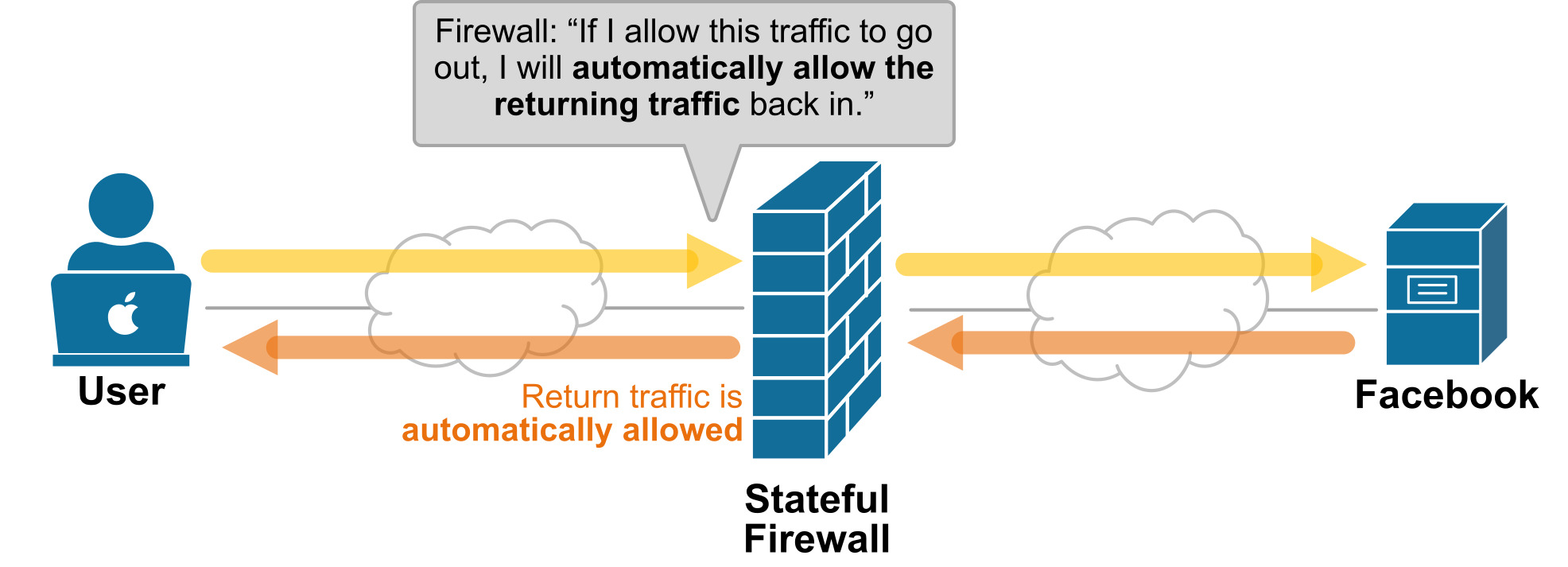

ناحیهبندی فایروال با سطوح امنیتی با تکنیک دیگری به نام بازرسی حالتمند ترکیب میشود. این بدان معناست که فایروال تنها به هر بسته به صورت مجزا نگاه نمیکند — بلکه حالت اتصالات فعال را ردیابی میکند.

هنگامی که یک اتصال جدید آغاز میشود (به عنوان مثال، یک کاربر یک وبسایت را باز میکند)، فایروال آن را مجاز میداند زیرا از یک سطح امنیتی بالاتر (۱۰۰) به یک سطح امنیتی پایینتر (۰) میآید. هنگامی که ترافیک خارج میشود، فایروال یک ورودی در جدول حالت (State Table) با جزئیاتی مانند IP/پورتهای مبدأ/مقصد و پروتکل ایجاد میکند. ترافیک بازگشتی که با این ورودی مطابقت دارد، حتی اگر قانون صریحی برای آن وجود نداشته باشد، به طور خودکار مجاز میشود.

هنگامی که اتصال خاتمه مییابد یا زمان آن تمام میشود، ورودی حذف میشود، و بستههای بعدی مسدود میشوند مگر اینکه جلسه جدیدی مجاز شود. چرا این امر مهم است:

ترافیک ناخواسته را مسدود میکند در حالی که به پاسخها اجازه عبور میدهد.

ایمنتر و کارآمدتر از فیلتر کردن صرفاً بر اساس قوانین ثابت است.

از پروتکلهایی که پورتهای موقت باز میکنند (مانند FTP، VoIP) پشتیبانی میکند.

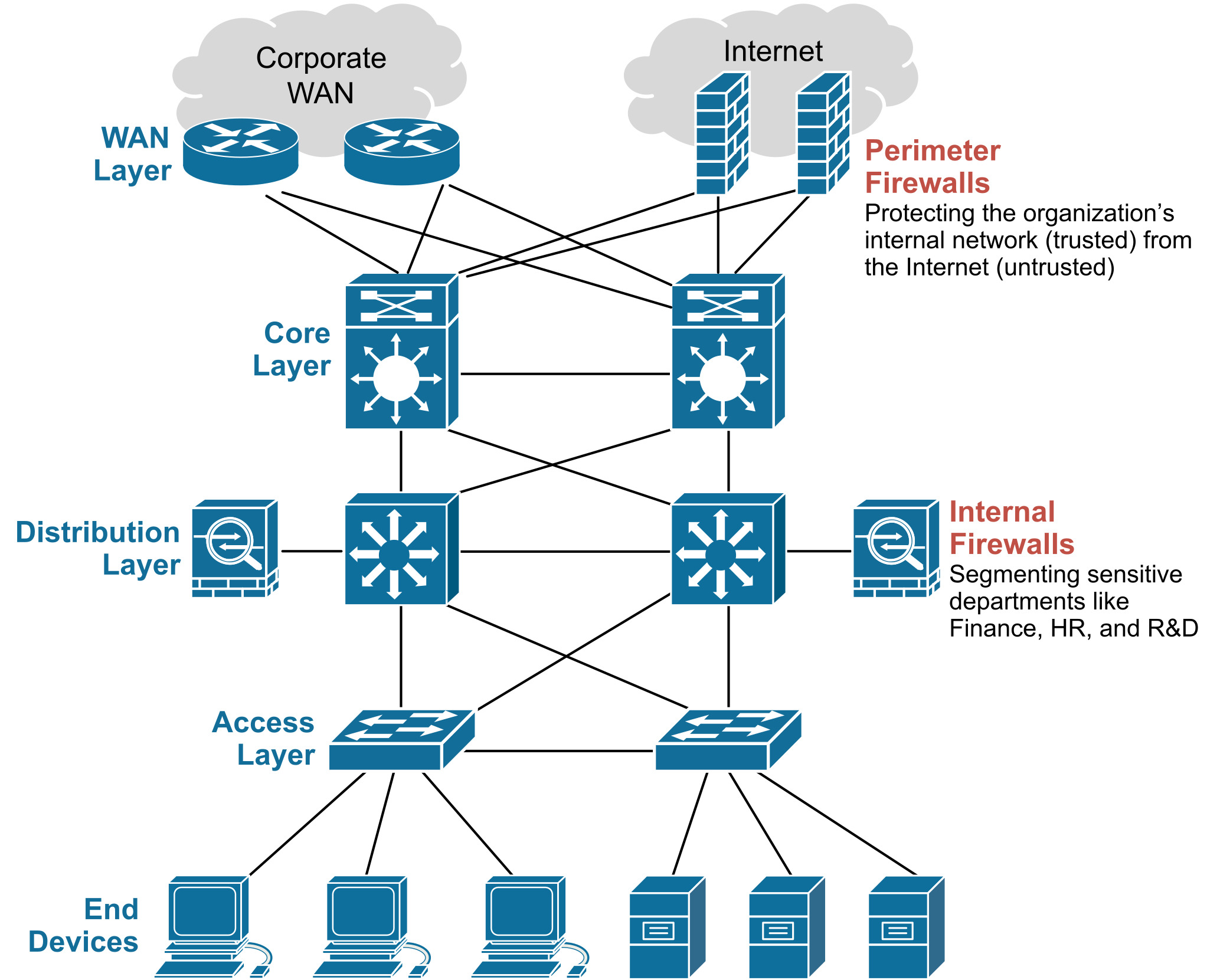

در نهایت، بیایید در مورد بخش طراحی صحبت کنیم. متداولترین محل برای استقرار یک فایروال در مرز شبکه است— بین شبکه داخلی سازمان (قابل اعتماد) و اینترنت (غیرقابل اعتماد). این به فایروال اجازه میدهد تا ترافیک ورودی و خروجی را فیلتر کند و تهدیدات را قبل از رسیدن به شبکه داخلی مسدود نماید.

بیشتر سازمانها همچنین از فایروالهای داخلی برای تقسیمبندی شبکه (Segment the network) استفاده میکنند. به عنوان مثال، یک سازمان یک فایروال بین شبکههای کاربر و بخشهای حساس مانند مالی یا تحقیق و توسعه (R&D) قرار میدهد. این امر آسیب در صورت نفوذ مهاجم به داخل را محدود میکند و به اجرای کنترلهای دسترسی بین تیمها کمک میکند.

یک فایروال یک دستگاه امنیت است که با فیلتر کردن ترافیک بر اساس آدرسهای IP، پورتها و پروتکلها، از مرز شبکه محافظت میکند.

فایروال شبکه را به ناحیههایی تقسیم میکند، که معمولاً داخلی (قابل اعتماد) و خارجی (غیرقابل اعتماد) هستند، و همچنین میتواند شامل ناحیههای واسطه مانند DMZ باشد.

فایروالهای Cisco از سطوح امنیتی (۰ تا ۱۰۰) برای تعریف اعتماد استفاده میکنند. به طور پیشفرض، ترافیک از سطوح بالاتر به پایینتر مجاز است، اما در جهت مخالف مسدود میشود. این حفاظت پیشفرض را حتی بدون قوانین سفارشی فراهم میکند.

بازرسی حالتمند به فایروال اجازه میدهد تا اتصالات فعال را ردیابی کند و به طور خودکار ترافیک بازگشتی را مجاز کند در حالی که بستههای ناخواسته را مسدود میکند.

فایروالها را میتوان در مرز برای فیلتر کردن ترافیک اینترنت یا در داخل شبکه برای تقسیمبندی و محافظت از مناطق حساس قرار داد.

حمید رضا اسفندیاری _ کارشناس شبکه و فناوری اطلاعات