محققان هشدار میدهند، یک درپشتی جدید لینوکس به نام داکی با استفاده از یک تکنیک کاملاً جدید، سرورهای داکر در فضای ابری را آلوده و برای این کار از بلاکچین کیف پول dogechain استفاده میکند.

بنا به گفته اینتزر، داکی قابلیت اجرای کد بر روی یک میزبان آلوده را ایجاد کرده و صحنه را برای هر تعداد حمله مبتنی بر بدافزار یا باجافزار فراهم میکند.

مهاجمان به طور خودکار سرورهای داکر را که تنظیمات اشتباه در درگاههای API دارند و در دسترس عموم هستند، اسکن کرده و سپس برای راهاندازی کانتینرهای خود و اجرای بدافزار در زیرساخت قربانی، از آنها سوء استفاده میکنند.

معمولاً بدافزار نوعی رمزگذار است، همانطور که در ماه آوریل در استخراج بیتکوین با استفاده از بدافزار Kinsing مشاهده شد اما داکی گونهای کاملتر است.

مهاجمان داکی از یک ربات مبتنی بر Ngrok برای گسترش درب پشتی استفاده میکنند، که از طریق یک اسکنر شبکه، آدرسهای IP ارائهدهندگان ابر، مانند خدمات وب آمازون و ارائهدهندگان محلی ابر در اتریش، چین و انگلستان را هدف قرار میدهد.

Ngrok یک سرویس پراکسی معکوس قانونی است که مجرمان اینترنتی از آن برای ارتباط با نقاط انتهایی ربات آلوده استفاده میکنند.

اسکنر به دنبال اهداف آسیبپذیر است. اطلاعات مربوطه را جمعآوری میکند و آنها را در یک آدرس Ngrok که توسط مهاجمان کنترل میشود بارگذاری میکند. سپس مهاجمان این اهداف جدید را مورد حمله قرار داده و به خطر میاندازند.

به گفته اینتزر: ”شواهد نشان میدهد که از زمان فعال بودن سرور جدید داکر که با پیکربندی اشتباه تنظیم شده است، فقط چند ساعت طول میکشد تا داکر آلوده شود”.

روال به این صورت است که پس از شناسایی یک سرور آسیبپذیر، از طریق API باز به سرور وارد میشوند. مهاجمان دسترسی خود را به ایمیجهای مبتنی بر curl داکر هاب تنظیم میکنند.

این ایمیجها به خودی خود کار مخربی انجام نمیدهند، اما میتوانند در جهت اهداف خرابکارانه مهاجمان به کار گرفته شوند. مهاجمان میتوانند از طریق این ایمیجها کانتینر بسازند و برای ارتباط با میزبان از آن استفاده کنند یا روی این کانتینرها ابزارهای خرابکارانهای اجرا کنند.

پس از این مرحله، در گام بعدی با درخواست Create یک کانتینر جدید ایجاد میشود. متن اصلی درخواست شامل پیکربندیهای کانتینر است. یکی از پارامترها bind است که به کاربر اجازه میدهد تا فایل یا پوشهای را در دستگاه میزبان به کانتینر مرتبط کند.

در این حالت کانتینر به گونهای تنظیم میشود تا پوشه /tmpXXXXXXX را به مسیر ریشه سرور میزبان متصل کند. این امر موجب میشود به فایلهای سرور میزبان از جمله کانتینرها دسترسی داشته و پیکربندی سایر کانتینرها را دیده و تغییر دهند. یعنی هر فایل روی فایل سرور میتواند در دسترس بوده و تغییر داده شود.

به گفته اینتزر، ”این حمله به دلیل استفاده مهاجم از کانتینر برای کنترل کامل زیرساختهای قربانی، بسیار خطرناک است.”

بعد از آن، مهاجم از Ngrok استفاده میکند تا URLهای منحصر به فرد را با عمر کوتاه بسازد و از آنها برای دانلود موارد لازم در هنگام حمله به ایمیجهای مبتنی بر curl استفاده کند. بررسیها نشان داده است که موارد دانلود شده در فهرست /tmpXXXXXX در کانتینر ذخیره میشود. یکی از این موارد، اسکریپت دانلودکننده است که وظیفه دانلود و نصب انواع بدافزار را در مرحله بعد بر عهده دارد.

داکی یک درب پشتی برای لینوکس است که هر کدی را که از اپراتورهای خود دریافت کند، اجرا میکند. داکی یک ویژگی منحصر به فرد دارد: روشی که قبل از این ثبت نشده بود!

داکی با سوء استفاده از بلاکچین، ارز رمزنگاری Dogecoin، دامنه اجرای دستورات خود را به صورت پویا و در لحظه پیدا کرده و با آن ارتباط برقرار میکند.

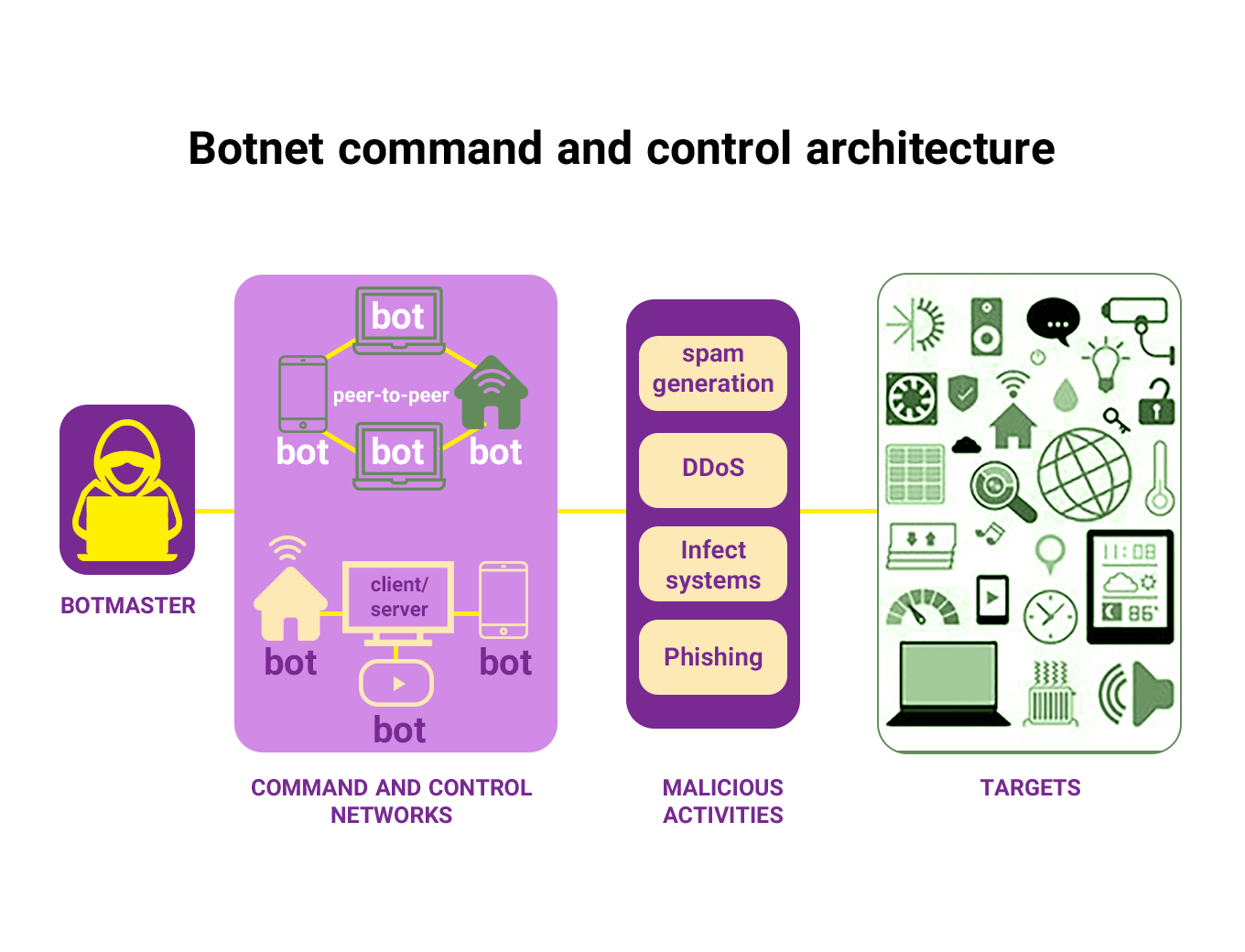

این بدافزار جدید از کیف پول Dogecoin استفاده میکند. Dogecoin ارز رمزنگاری شده است و از طریق باتنت گسترش پیدا میکند. باتنت تعدادی دستگاه متصل به اینترنت است که هرکدام از آنها یک یا چند ربات را اجرا کرده و از آن برای انجام حملات دیداس، سرقت اطلاعات، ارسال هرزنامه و یا دسترسی مهاجم به دستگاه و اتصال آن استفاده میشود.

به گفته محققان داکی هماکنون یک نوع بدافزار کشف نشده است. برای درک این موضوع، آنها اشاره کردند که به تازگی، داکی توسط هیچیک از 60 موتور شناسایی بدافزار در VirusTotal شناسایی نشده است. اینتزر هشدار داده است که باتنت Ngrok تهدیدی است که به مرور خود را بهبود میبخشد .

همچنین کمپین باتنت Ngrok بیش از دو سال است که در حال فعالیت بوده و بسیار کارآمد است و سرورهای داکر API با تنظیمات نامناسب را آلوده میکند. ادغام بدافزار منحصر به فرد و کشف نشده داکی نشان میدهد که این عملیات همچنان در حال تکامل است.

برای جلوگیری از آلودگی، سرپرستان داکر باید هرگونه درگاه در معرض خطر را بررسی کنند؛ وجود کانتینر خارجی یا ناشناخته را در بین کانتینرهای موجود شناخته و استفاده بیش از حد از منابع را کنترل کنند.