در این فصل، با نحوهٔ استفاده از تکنیکهای دور زدن آنتیویروس در دنیای واقعی آشنا خواهید شد. همچنین تفاوت بین تست نفوذ (Penetration Testing) و رد تیمینگ (Red Teaming)، اهمیت هر یک، و نحوهٔ فینگرپرینتکردن نرمافزارهای آنتیویروس بهعنوان بخشی از یک حملهٔ بدافزاری مرحلهمحور را یاد خواهید گرفت.

پس از آنکه پژوهشهای خود را تکمیل کردیم و تکنیکهای دور زدن آنتیویروس را در یک محیط آزمایشگاهی شناسایی کردیم، میخواهیم استفاده از آنها را به دنیای واقعی منتقل کنیم؛ برای مثال، در یک عملیات رد تیم.

در این فصل، موضوعات زیر بررسی خواهند شد:

• عملیات رد تیم چیست؟

• دور زدن آنتیویروس در عملیاتهای رد تیم

• فینگرپرینتکردن نرمافزارهای آنتیویروس

پیش از آنکه بفهمیم رد تیم چیست و هدف اصلی آن چیست، ابتدا لازم است درک کنیم تست نفوذ چیست که به اختصار «پنتست» (Pentest) نامیده میشود.

پنتست یک حملهٔ کنترلشده و هدفمند به داراییهای مشخص یک سازمان است. برای مثال، اگر سازمانی قابلیت جدیدی را در برنامهٔ موبایل خود منتشر کند، پیش از پیادهسازی آن در محیط عملیاتی (Production)، میخواهد امنیت برنامه را بررسی کرده و جنبههای دیگری مانند الزامات و ملاحظات مقرراتی را نیز در نظر بگیرد.

البته تست نفوذ فقط روی برنامههای موبایل انجام نمیشود، بلکه روی وبسایتها، زیرساخت شبکه و موارد دیگر نیز اجرا میگردد.

هدف اصلی یک تست نفوذ، ارزیابی داراییهای سازمان برای یافتن هرچه بیشتر آسیبپذیریها است. در تست نفوذ، بهرهبرداری عملی بههمراه ارائهٔ اثبات مفهوم (PoC) نشان میدهد که سازمان آسیبپذیر است و در نتیجه یکپارچگی و امنیت اطلاعات آن میتواند تحت تأثیر قرار گیرد. در پایان تست نفوذ، گزارشی تهیه میشود که شامل تمام آسیبپذیریهای کشفشده است و بر اساس شدت ریسک—from کم تا بحرانی—اولویتبندی شده و سپس به مشتری ارائه میشود.

همچنین مهم است بدانیم که هدف تست نفوذ، کشف آسیبپذیریهای جدید و افشانشده نیست، زیرا این موضوع در پروژههای پژوهش آسیبپذیری انجام میشود.

در رد تیم، هدف متفاوت است. زمانی که یک شرکت قصد انجام عملیات رد تیم را دارد، میخواهد بداند آیا در معرض نفوذ قرار میگیرد یا خیر؛ چه از طریق یک آسیبپذیری در یکی از سرورهای در معرض دید عمومی، چه از طریق حملات مهندسی اجتماعی، یا حتی در نتیجهٔ یک رخنهٔ امنیتی توسط فردی که خود را بهجای یک تأمینکنندهٔ ثالث جا زده و یک حافظهٔ USB از پیش آلوده به بدافزاری خاص را وارد محیط کرده است. در عملیات رد تیم، دادههای مهم و حساس استخراج میشوند، اما این کار بهصورت قانونی انجام میگیرد.

یک رد تیم واقعی هیچگونه محدودیتی ندارد.

اکنون که درک کردیم رد تیم چیست، بیایید به بحث دور زدن نرمافزارهای آنتیویروس در عملیاتهای رد تیم بپردازیم.

دور زدن نرمافزارهای آنتیویروس در مسیر حرفهای شما هنگام انجام عملیاتهای رد تیم مزایای زیادی دارد. برای استفادهٔ درست از این دانش ارزشمند، باید بدانید روی کدام نقطهٔ پایانی (Endpoint) قصد اجرای دور زدن را دارید و از چه تکنیکهایی استفاده خواهید کرد.

هنگام انجام عملیات رد تیم روی یک شرکت، یکی از اهداف اصلی استخراج اطلاعات حساس از سازمان است. برای انجام این کار، ابتدا باید به نوعی به سازمان دسترسی پیدا کنیم. برای مثال، اگر سازمان از Microsoft 365 استفاده میکند، استخراج اطلاعات میتواند با استفاده از یک صفحهٔ فیشینگ ساده برای کارکنان شرکت، اتصال به یکی از حسابهای کاربری آنها و سرقت اطلاعاتی که از قبل در فضای ابری قرار دارند انجام شود.

اما همیشه اینگونه نیست. امروزه بسیاری از شرکتها همچنان اطلاعات داخلی خود را در شبکهٔ محلی (LAN) ذخیره میکنند—برای مثال، روی سرورهای Server Message Block (SMB)—و ما بهعنوان هکر باید با این شرایط روبهرو شویم و تکنیک نفوذ را متناسب با وضعیت موجود تطبیق دهیم.

وقتی یک نقطهٔ پایانی را به خطر میاندازیم و تلاش میکنیم آن را با نرمافزار مخرب آلوده کنیم، در اغلب موارد نمیدانیم چه آنتیویروسی روی آن در حال اجرا است. از آنجا که نمیدانیم چه نرمافزار آنتیویروسی روی نقاط پایانی سازمان هدف پیادهسازی شده است، نمیدانیم باید از کدام تکنیک استفاده کنیم؛ زیرا تکنیکی که برای دور زدن یک آنتیویروس خاص کار میکند، احتمالاً برای دور زدن آنتیویروسی دیگر مؤثر نخواهد بود.

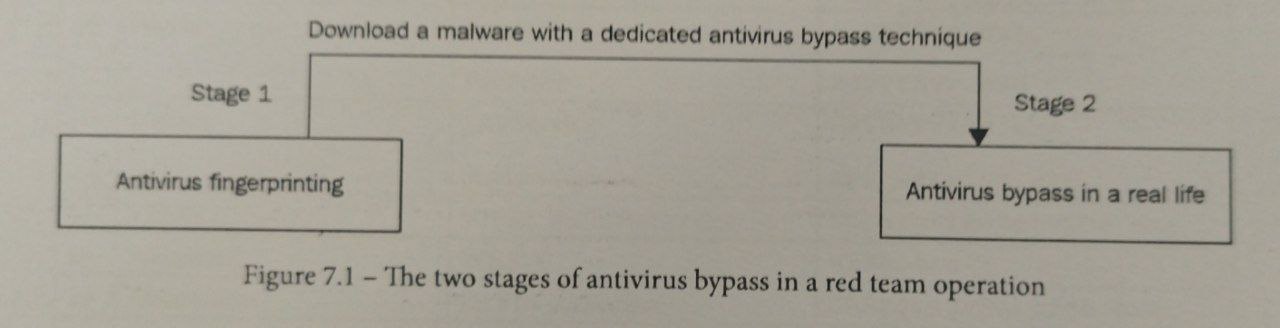

به همین دلیل است که باید روی نقطهٔ پایانی، فرایند فینگرپرینتکردن آنتیویروس را انجام دهیم. پیش از آنکه نقطهٔ پایانی را با نرمافزار مخرب آلوده کنیم، باید آن را با نرمافزارهای متفاوتی مورد بررسی قرار دهیم؛ نرمافزارهایی که مرحلهٔ اول حملهٔ ما را تشکیل میدهند، همانطور که در نمودار زیر نشان داده شده است:

هدف مرحلهٔ اول حملهٔ بدافزاری، انجام شناسایی و اطلاعرسانی به ما دربارهٔ این است که چه نرمافزار آنتیویروسی روی نقطهٔ پایانی قربانی نصب شده است. پیشتر، در مرحلهٔ جمعآوری اطلاعات اولیه، دیدیم که نرمافزارهای آنتیویروس مقادیر رجیستری و سرویسهایی اضافه میکنند، پوشههایی با نام آنتیویروس ایجاد میکنند و موارد دیگری از این دست. بنابراین، ما دقیقاً از همین قابلیتها استفاده میکنیم تا مشخص کنیم کدام نرمافزار آنتیویروس روی سیستم قربانی در حال اجرا است.

اکنون که درک و دید مناسبی از تست نفوذ و رد تیم به دست آوردهایم، میتوانیم به بخش بعدی برویم؛ جایی که یاد خواهیم گرفت چگونه نرمافزارهای آنتیویروس را روی نقاط پایانی مبتنی بر ویندوزِ هدف فینگرپرینت کنیم.

فینگرپرینتکردن نرمافزار آنتیویروس

فینگرپرینتکردن آنتیویروس فرایندی است برای جستوجو و شناسایی نرمافزار آنتیویروس روی یک نقطهٔ پایانیِ هدف، بر اساس ثوابت قابل شناسایی، مانند موارد زیر:

• نام سرویسها

• نام پردازهها

• نام دامنهها

• کلیدهای رجیستری

• آثار بهجامانده در فایلسیستم

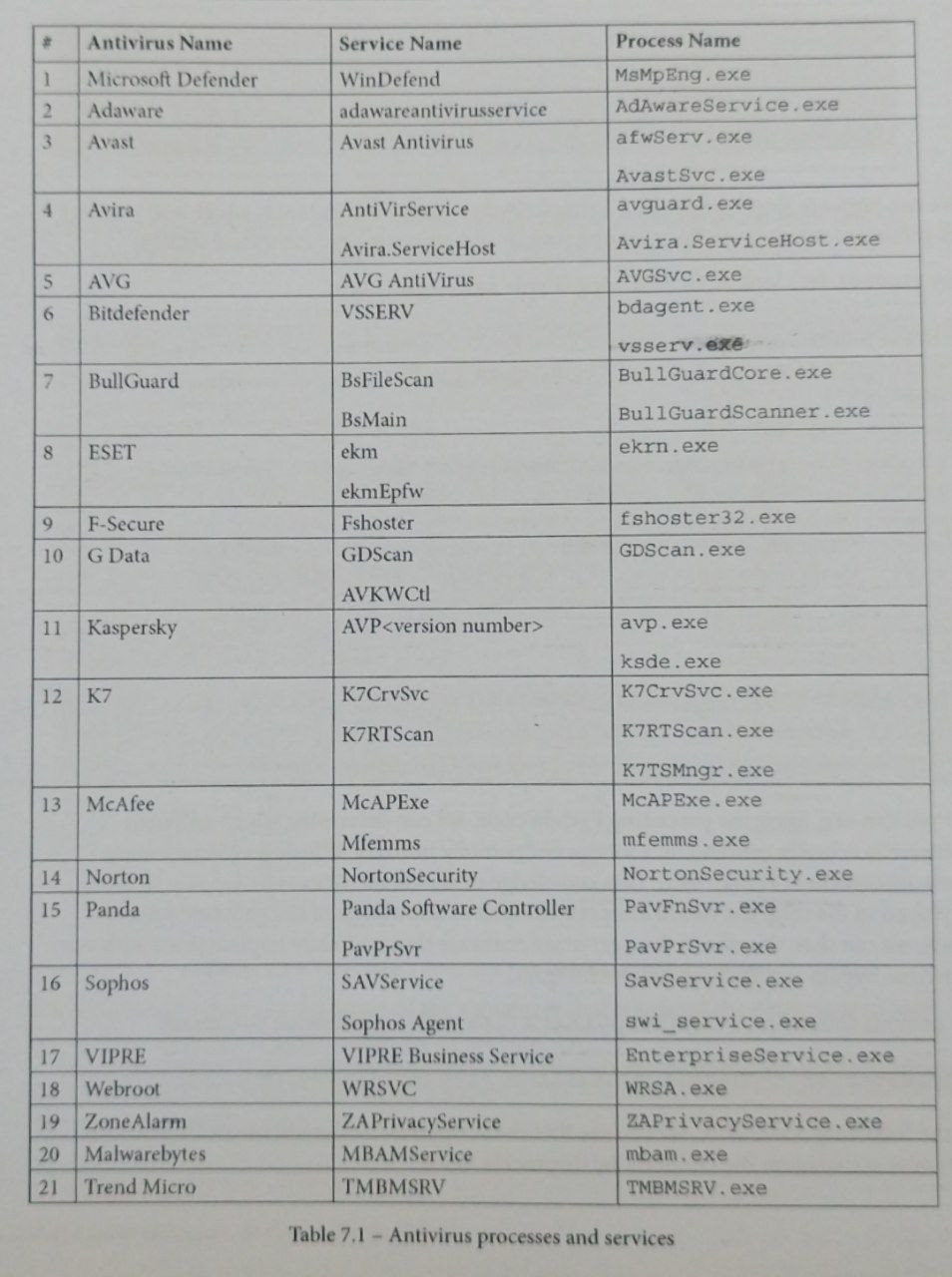

جدول زیر به شما کمک میکند تا فینگرپرینتکردن نرمافزار آنتیویروس را روی نقطهٔ پایانی، بر اساس نام سرویسها و پردازههای آنتیویروس انجام دهید:

توجه داشته باشید

لازم نیست فقط به نام فرآیند و سرویس تکیه کنید - همچنین می توانید به نام های رجیستری و موارد دیگر تکیه کنید.

Telegram: @CaKeegan

Gmail : amidgm2020@gmail.com