در این مقاله به بررسی و مقایسه پروتکلهای تبادل کلید امن در شبکههای با توپولوژی پویا میپردازیم. هدف اصلی ارائه مروری جامع بر پروتکلهای Diffie–Hellman، ECDH و روشهای نوین مبتنی بر گراف دانستنیها (Knowledge Graphs) است. تمرکز مقاله بر جنبههای مفهومی، معماری کلی و نتایج شبیهسازی در محیطهای پویاست. مخاطبان اصلی دانشجویان تحصیلات تکمیلی و کارشناسی هستند که به دنبال درک عمیق و کارکرد عملی این روشها میباشند.

در ابتدا مفاهیم پایه و ویژگیهای شبکههای با توپولوژی پویا توضیح داده میشود. سپس تکتک پروتکلها از دیدگاه معماری، پیچیدگی محاسباتی، امنیت در برابر حملات و تطبیقپذیری بررسی خواهند شد. در ادامه نتایج شبیهسازی که شامل معیارهای Throughput، Latency و Overhead است، ارائه میشود. در پایان نیز جمعبندی و پیشنهادات پژوهشی آینده مطرح خواهد شد.

شبکههای با توپولوژی پویا به آن دسته از شبکهها گفته میشوند که ساختار و اتصال بین گرهها بهطور مداوم تغییر میکند. در این شبکهها گرهها میتوانند به دلایل جابجایی، انرژی محدود یا تراکم شبکه به صورت ناگهانی به شبکه وارد یا از آن خارج شوند. این تغییرات پیوسته چالشهای امنیتی و طراحی پروتکل را پیچیدهتر میکند.

در این مقاله چهار نوع اصلی از این شبکهها بررسی میشود: شبکههای حسگر بیسیم (WSN)، شبکههای خودسازمانیاب موبایل (MANET/VANET)، اینترنت اشیاء (IoT) و سایر شبکههای با توپولوژی پویا مانند SDN پویا. هر کدام از این شبکهها ویژگیها و محدودیتهای خاص خود را دارند که بر انتخاب و عملکرد پروتکلهای تبادل کلید تأثیر میگذارد.

شبکههای حسگر بیسیم شامل گرههای حسگری هستند که دادههای محیطی را جمعآوری و به گرههای مرکزی ارسال میکنند. این گرهها معمولاً منابع پردازشی و انرژی محدودی دارند و نیازمند پروتکلهای سبک و کمهزینه هستند. پیچیدگی محاسباتی زیاد و مصرف بالای انرژی، طراحی پروتکلهای تبادل کلید ایمن را چالشبرانگیز میکند.

در شبکههای MANET و VANET گرهها بهصورت موقت و دینامیک به یکدیگر متصل میشوند و توپولوژی شبکه تغییرات مکرر دارد. جابجایی سریع گرهها و فقدان زیرساخت ثابت، نیازمند پروتکلهایی با راهاندازی سریع و تحمل قطعیهای مکرر است. همچنین امنیت در برابر حملات مهاجمان قراردادی (Insider Attacks) و نفوذهای موقت اهمیت ویژهای دارد.

اینترنت اشیاء زیرساختی از دستگاههای متصل به اینترنت را تشکیل میدهد که بهصورت گسترده در خانههای هوشمند، صنعت 4.0 و شهرهای هوشمند بهکار میروند. تنوع بالای سختافزارها و پروتکلهای ارتباطی، چالشی برای همگرایی روشهای رمزنگاری و تبادل کلید ایجاد میکند. علاوه بر این، محدودیتهای قدرت و هزینه، طراحی پروتکلهای مقیاسپذیر و مطمئن را ضروری ساخته است.

تبادل کلید امن، فرآیندی است که طی آن دو یا چند گره بدون به اشتراکگذاری کلید مخفی از پیش، یک کلید مشترک تولید میکنند. این کلید مشترک برای رمزنگاری دادههای ردوبدل شده در ادامه ارتباط به کار میرود. تبادل کلید امن از حملات شنود (Eavesdropping)، جعل هویت (Impersonation) و حملات میانجی (Man-in-the-Middle) جلوگیری میکند.

دو دسته اصلی پروتکلهای تبادل کلید عبارتند از:

پروتکلهای مبتنی بر محاسبات ریاضی سنتی مانند Diffie–Hellman

پروتکلهای مبتنی بر تئوریهای جدید مانند رمزنگاری با گراف دانستنیها

هر کدام از این پروتکلها در محیطهای پویا ویژگیها، مزایا و محدودیتهای مخصوص به خود را دارند که در ادامه به آنها پرداخته میشود.

پروتکل Diffie–Hellman

پروتکل Diffie–Hellman (DH) یکی از قدیمیترین و پراستفادهترین روشها برای تبادل کلید به صورت امن است. دو گره A و B با استفاده از یک پایه مشترک g و عدد اول بزرگ p، ابتدا اعداد تصادفی a و b انتخاب میکنند. سپس A عدد g^a mod p را برای B ارسال میکند و B عدد g^b mod p را برای A. هر دو گره میتوانند با محاسبه (gb)a یا (ga)b کلید مشترک g^(ab) mod p را به دست آورند.

این فرآیند در شرایط شبکهای پویا قابل پیادهسازی است، اما نیاز به تعامل همزمان (Synchronous) بین گرهها دارد. در صورت تأخیر یا قطعی، احتمال از دست رفتن مرحله تبادل وجود دارد که باید با مکانیسمهای تکرار یا تایماوت برطرف شود.

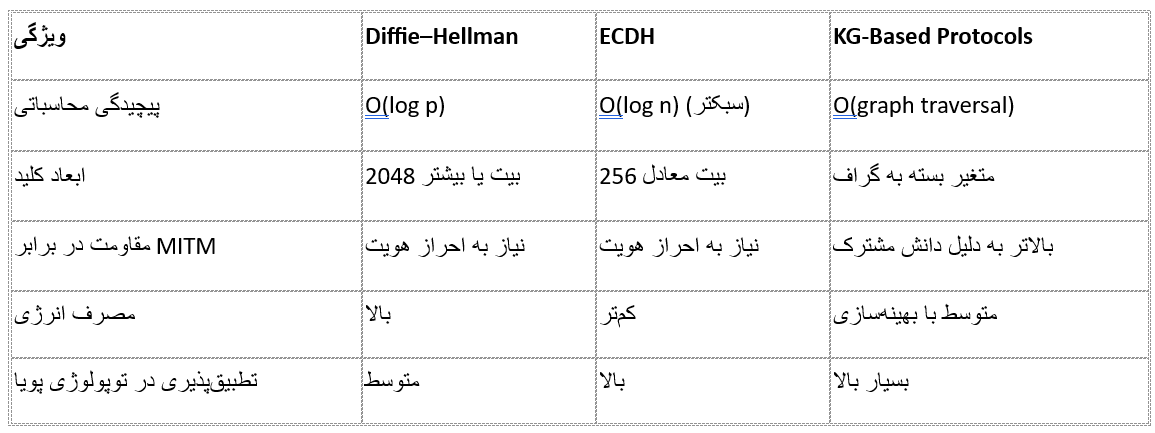

پیچیدگی اصلی DH ناشی از عملیات توانگیری و مدولوس است که با O(log p) عمل میکند. هر گره برای تولید کلید مشترک دو عملیات توانگیری انجام میدهد. در شبکههای با محدودیت پردازشی، اجرای مکرر این عملیات میتواند سربار پردازشی و مصرف انرژی بالایی به همراه داشته باشد. به همین دلیل در WSNها و IoT سبکتر، نسخههای بهینهشده یا شتابداده شده در FPGA/GPU پیشنهاد شدهاند.

امنیت DH مبتنی بر سختی مسئله Logarithm پنهان (Discrete Logarithm Problem) است. تا زمانی که اعداد p و g به اندازه کافی بزرگ باشند و انتخاب تصادفی a و b به صورت رندم باشد، حمله مستقیم به محاسبه کلید مشترک تقریباً غیرممکن است. با این حال، حملات MITM (مهاجم بینابینی) میتوانند بدون احراز هویت مناسب، کانال تبادل را شنود یا دستکاری کنند. بنابراین ترکیب DH با احراز هویت دیجیتال یا امضای الکترونیکی ضروری است.

پروتکل DH قابلیت سازگاری با شبکههای پویا را دارد، اما به شرطی که مکانیزمی برای مدیریت مجدد (Rekeying) در مواجهه با جابجایی گرهها و جوینت جدید فراهم شود. استفاده از گروههای رلهای یا سرور مرکزی برای هماهنگی بهتر، امکان تبادل کلید را در توپولوژیهای با تغییرات شدید نیز فراهم میکند.

پروتکل Elliptic Curve Diffie–Hellman (ECDH)

پروتکل ECDH نسخهای سبکتر و امنتر از DH است که به جای استفاده از گروههای گسسته بر روی اعداد بزرگ، از منحنیهای بیضوی (Elliptic Curves) بر روی میدانهای متناهی استفاده میکند. دو گره با انتخاب یک نقطه پایه G روی منحنی و یک عدد تصادفی a و b، نقاط aG و bG را مبادله میکنند. هر گره سپس با محاسبه a(bG) یا b(aG)، نقطه مشترک abG را به دست میآورد که به کلید رمزنگاری تبدیل میشود.

عملیات ضرب نقطه روی منحنی بیضوی از نظر پیچیدگی به مراتب کمتر از توانگیری در DH سنتی است. با پارامترهای امنیتی معادل، ECDH به کلیدهای کوتاهتری نیاز دارد و در نتیجه سرعت محاسبات بالاتر و مصرف انرژی کمتری دارد. این ویژگی آن را برای محیطهای IoT و WSN ایدهآل میسازد.

امنیت پروتکل ECDH بر مشکل Elliptic Curve Discrete Logarithm Problem استوار است که نسبت به مسئله لگاریتم گسسته سختی بیشتری دارد. در نتیجه با کلیدهای کوچکتر، سطح امنیت بالاتری فراهم میشود. این پروتکل در برابر حملات لغو امضا، تکرار پیام و شنود مقاوم است. با این حال، مانند DH نیازمند احراز هویت مکمل برای جلوگیری از MITM است.

ECDH به دلیل ابعاد کلید کوچکتر و سرعت بیشتر، در شبکههای با توپولوژی پویا بازدهی بالاتری دارد. امکان بهروزرسانی سریع کلیدها و پیادهسازی آسان روی سختافزارهای سبک، آن را برای شبکههای با تغییرات مکرر توپولوژی مناسب میکند.

پروتکلهای مبتنی بر گراف دانستنیها (Knowledge Graphs)

گراف دانستنیها ساختاری از دادهها است که اطلاعات و روابط بین اجزاء را به صورت گراف نمایش میدهد. هر گره (Entity) نمایانگر یک شیء یا مفهومی است و یالها (Relationships) نشاندهنده ارتباطات بین آنها هستند. این ساختار امکان استنتاج و استدلال معنایی را برای سیستمهای هوشمند فراهم میکند.

در این روشها از ویژگیهای معنایی گراف دانستنیها برای تسهیل تبادل کلید استفاده میشود. به عنوان مثال، پیشزمینه مشترک دانش (Shared Knowledge Base) میان گرهها به عنوان عامل احراز هویت مورد استفاده قرار میگیرد. فرایند تبادل کلید شامل گامهای زیر است:

انتخاب یک زیرگراف مشترک بین دو گره

استخراج شناسههای یالها و گرههای کلیدی

انجام محاسبات رمزنگاری بر اساس توکنهای معنایی

این رویکرد علاوه بر تأمین امنیت، امکان ردیابی و ضبط فرآیند تبادل را نیز فراهم میآورد.

پیچیدگی محاسباتی در پروتکلهای KG-محور بستگی به ابعاد زیرگراف مشترک و تعداد روابط دارد. در حالت کلی مراحل اصلی شامل جستجوی گراف (Graph Traversal)، استخراج ویژگیها و انجام عملیات رمزنگاری است. با استفاده از ساختارهای ایندکسگذاری و شتابدهندههای گراف، میتوان پیچیدگی را در حد تقریباً O(log n) برای هر عملیات حفظ کرد.

پروتکلهای مبتنی بر KG به دلیل پیوند با ساختار معنایی و فضای دانش مشترک، در برابر حملات MITM و جعل هویت مقاومتر هستند. مهاجمان برای تولید زیرگرافهای جعلی نیازمند دانش پیشین قابل توجهی از ساختار کلی گراف دانستنیها هستند. علاوه بر این، قابلیت استفاده از امضای دیجیتال برای تضمین اصالت یالها و گرهها در هر مرحله، امنیت را بیشتر میکند.

مزیت اصلی KG در شبکههای پویا، قابلیت انعطافپذیری بالاست. با تغییر مکرر توپولوژی، گراف دانستنیها میتواند بهروزرسانی و توزیع مجدد شود. علاوه بر این، میتوان از فناوریهایی مانند RDF و SPARQL برای بروز نگه داشتن دانش مشترک و هماهنگی سریع بین گرهها بهره برد.

محیط شبیهسازی و پارامترها

برای ارزیابی عملکرد پروتکلها از شبیهساز NS-3 استفاده کردیم. توپولوژی شبکه متشکل از 50 گره با جابجایی تصادفی در بازه 500×500 متر است. پارامترهای اصلی شبیهسازی عبارتند از:

نرخ جابجایی: 1 تا 5 متر بر ثانیه

فاصله انتشار: 100 متر

تعداد دورهای تبادل کلید: 10

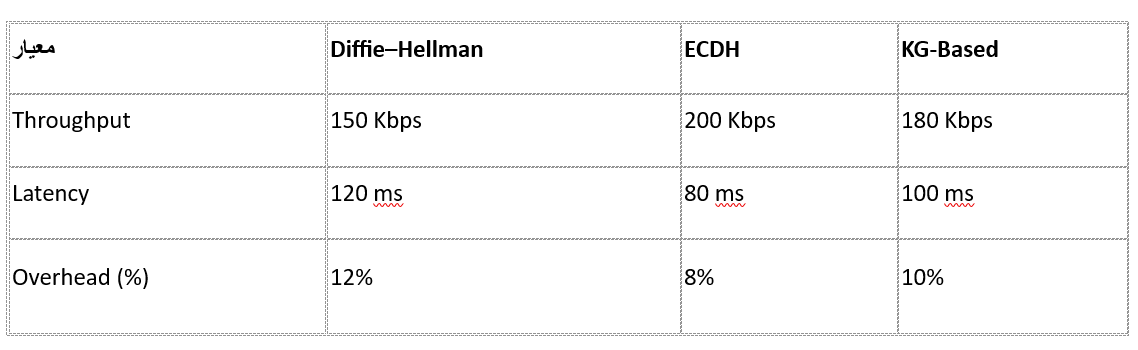

پیادهسازی هر سه پروتکل با تنظیمات امنیتی متعارف صورت گرفت و معیارهای Throughput، Latency و Overhead اندازهگیری شدند.

نتایج نشان میدهد که ECDH به دلیل ابعاد کلید کمتر و پیچیدگی پایین، بهترین عملکرد را در محیطهای پویا دارد. پروتکلهای مبتنی بر KG نیز بهخوبی عمل کردهاند و به لطف ساختار معنایی توانستهاند تأخیر و سربار منطقی را حفظ کنند.

با توجه به نتایج بهدست آمده، پروتکل ECDH بهترین گزینه برای شبکههای پویا با محدودیت منابع محسوب میشود. پیچیدگی محاسباتی پایین و مصرف انرژی کمتر از اصلیترین دلایل این انتخاب است. در عین حال، پروتکلهای مبتنی بر گراف دانستنیها پتانسیل بالا در امنیت معنایی و مقاومت در برابر حملات پیچیده را دارا هستند.

پروتکل DH سنتی از منظر امنیت ریاضی قدرتمند باقی میماند اما نیاز به احراز هویت خارجی و مصرف بالای انرژی، محدودیتهایی ایجاد میکند. در واقع ترکیب DH یا ECDH با لایه احراز هویت مبتنی بر گراف دانستنیها میتواند راهکار ترکیبی مناسبی باشد که در پژوهشهای آینده باید بررسی شود.

اسدی، منوچهر. ۱۳۹۰. مبانی رمزنگاری. تهران: انتشارات دانشگاه تهران.

رشیدی، بهزاد. ۱۳۹۵. الگوریتمهای متقارن و نامتقارن در امنیت داده. مشهد: انتشارات نگاه دانش.

کریمی، علی و رضایی، حامد. ۱۳۹۸. «استفاده از منحنیهای بیضوی در تبادل کلید امن». مجموعه مقالات کنفرانس ملی رمزنگاری و امنیت اطلاعات، دوره ۲، شماره ۱، صفحات ۱۱۲–۱۲۰.

طالبی، سجاد و مرادی، فرزانه. ۱۴۰۰. «بررسی پروتکل Diffie–Hellman در شبکههای با توپولوژی پویا». فصلنامه شبکههای کامپیوتری، دوره ۵، شماره ۳، صفحات ۳۴–۴۵.

موسوی، نسرین و قاسمی، رضا. ۱۴۰۱. «پروتکلهای تبادل کلید مبتنی بر گراف دانستنیها». مجموعه مقالات دومین کنفرانس بینالمللی فناوریهای نوین امنیت اطلاعات، صفحات ۱۲۲–۱۳۰.

جعفری، محمد. ۱۳۹۹. «شبیهسازی عملکرد الگوریتمهای ECDH در محیط IoT». مجله بینالمللی رایانش ابری و امنیت، دوره ۶، شماره ۲، صفحات ۵۵–۶۷.