در نظر بگیرید گوشی سامسونگ S24 دارید؛ یک تصویر (آلوده) در واتساپ دریافت میکنید و سپس هک میشوید؛ همین (That's it). هک میشوید یعنی یک جاسوسافزار وارد گوشی شما میشود با قابلیتهای دسترسی به میکروفون، موقعیت مکانی و تاریخچه تماسها!

با من در این پست ویرگولی برای اطلاع از بردار حمله یکی از پیچیدهترین نمونههای سوءاستفاده از زنجیره آسیبپذیری در دستگاههای اندرویدی همراه باشید

پژوهشگران Unit42 خانوادهای از جاسوسافزارهای ناشناخته اندرویدی را یافتهاند که در آن امکان جاسوسی صرفا از طریق دریافت یک عکس آلوده برای حملهکننده مهیا میشود. پژوهشگران Unit24، این بدافزار را لَندفال (LANDFALL) نامیدهاند و راه دستیابی به آن را بررسی الگوهای حمله صورت گرفته در دستگاههای iOS (آسیبپذیری CVE-2025-43300) و آسیبپذیری واتساپ (آسیبپذیری CVE-2025-55177) اعلام کردهاند:

«در اواسط سال ۲۰۲۵، پس از افشای عمومی یک زنجیرهی نفوذ که دستگاههای iOS را هدف قرار میداد، ما به دنبال نمونههایی از نفوذ iOS گشتیم. این بررسیها منجر به کشف جاسوسافزار اندرویدی شد که آن را LANDFALL نامیدیم»

جالب اینجاست که این آسیبپذیری قبل از وصله شدن در آوریل ۲۰۲۵، به طور فعال مورد سوءاستفاده قرار گرفته است.

نوع نقص: نقص نوشتن در خارج از محدوده (CWE-787: Out-of-bounds Write) در کتابخانه libimagecodec.quram.so شرکت کرهای Quramsoft. اطلاعات بیشتر در مورد این کتابخانه در گزارش ۲۰۲۰ پروژه صفر گوگل موجود است.

آسیبپذیری ثبت شده: بهرهبرداری (سوءاستفاده) از آسیبپذیری روز صفر CVE-2025-21042 در کتابخانه پردازش تصویر اندروید سامسونگ

توزیع بدافزار: از طریق فایلهای تصویری DNG آلوده که از آسیبپذیری CVE-2025-21042 سوءاستفاده میکنند

نوع جاسوسی: امکان نظارت کامل از جمله ضبط میکروفون، ردیابی موقعیت مکانی و جمعآوری تصاویر، مخاطبین، گزارشهای تماس و ...

نسخههای تحت تاثیر: سیستمعامل اندروید نسخه ۱۳، ۱۴ و ۱۵

کاربران هدف: طراحی به طور خاص برای دستگاههای سامسونگ گلکسی (Galaxy S22, S23, S24 Series, Galaxy Z Flip4) و احتمالاً مورد استفاده در فعالیتهای نفوذ هدفمند در غرب آسیا (خاورمیانه)

زمان ارسال وصله: آوریل ۲۰۲۵ از طریق یک بسته بهروزرسانی امنیتی (به اصطلاح SMR) از سوی سامسونگ. گزارش مختصر سامسونگ از این آسیبپذیری در زمان انتشار بهروزرسانی امنیتی

SVE-2024-1969(CVE-2025-21042): Out-of-bounds write in libimagecodec.quram.so

Severity: Critical

Affected versions: Android 13, 14, 15

Reported on: September 25, 2024

Disclosure status: Privately disclosed

Out-of-bounds write in libimagecodec.quram.so prior to SMR Apr-2025 Release 1 allows remote attackers to execute arbitrary code.

The patch adds proper input validation

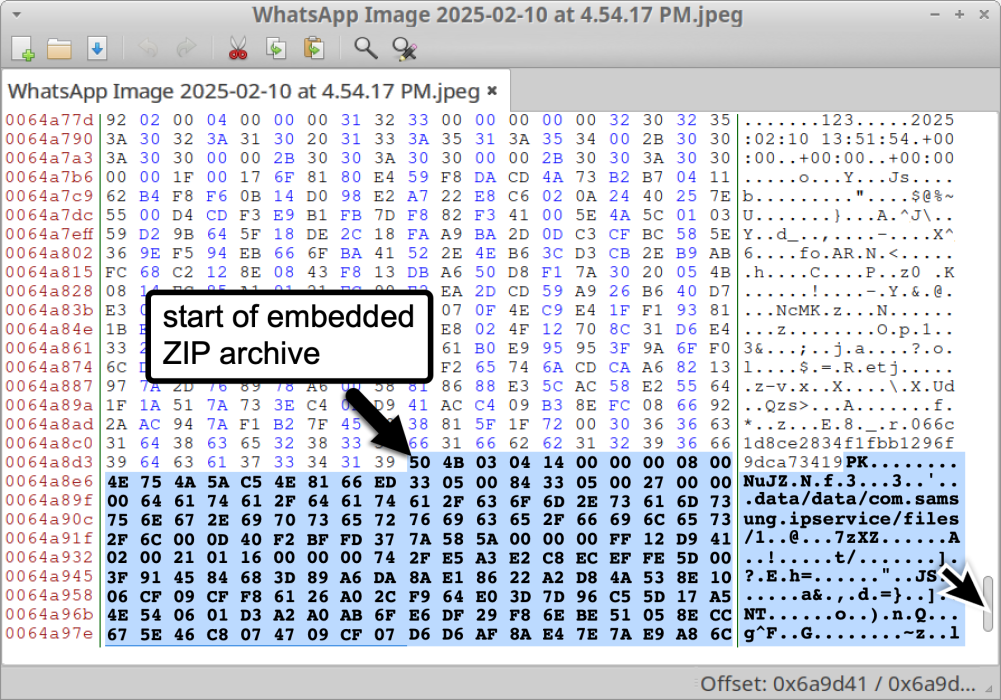

۱- ارسال یک تصویر آلوده (فایل DNG حاوی یک ZIP داخلی و کد مخرب)

۲- بهرهبرداری از یک آسیبپذیری روز صفر در libimagecodec.quram.so

۳- مهاجم بدون نیاز به تعامل کاربر (یا نهایتا یک کلیک روی تصویر) به اجرای کد دسترسی پیدا میکند

۴- استقرار دو مؤلفه زیر در مسیر /data/data/com.samsung.ipservice/files/

ماژول b.so که نقش loader مؤلفهها را بر عهده دارد. عملکرد در پشتی توسط این ماژول انجام میشود.

ماژول l.so که وظیفه دستکاری خط مشیهای SELinux در حال اجرا در حافظه را داراست. همانطور که میدانید SELinux یکی از ارکان اصلی معماری امنیتی اندروید است.

۵- روشهای پوشش و گریز: مثلا استفاده از tmpfs که یک فایلسیستم در حافظه اصلی ایجاد میکند (معمولا آنتیویروسها دیسک را بررسی میکنند)

این آسیبپذیری یک آسیبپذیری روز صفر حیاتی در کتابخانه پردازش تصویر سامسونگ است و به ادعای پژوهشگران Unit42، آسیبپذیری که لندفال از آن بهرهبرداری کرده است بخشی از یک الگوی گستردهتر از مشکلات مشابه است که در چندین پلتفرم موبایل یافت میشود. هر چند سامسونگ آسیبپذیری دیگر CVE-2025-21043 که مشابه آسیبپذیری فوق است را در سپتامبر رفع کرد اما این تهدید پیشرفته در رده گوشیهای پرچمدار سامسونگ، نگرانیهای جدی در مورد امنیت کاربران ایجاد کرده است. همانطور که در این تحلیل هم به وضوح شاهد بودیم، در حملات تلفن همراه هوشمند، زنجیرهای از آسیبپذیریها در کنار هم منجر به آلوده کردن دستگاه و ایجاد دسترسی جهت راهاندازی حمله پیچیده بحرانی میشود. این نوع تهدیدات به عقیده بنده فراتر از هک و نفوذهای محدود و موردی به یک سازمان است و به عبارتی مصادیقی از Private Sector Offensive Actors است.