در سالهای اخیر، سرقت اعتبارنامههای ذخیرهشده در مرورگرها به یکی از رایجترین اهداف مهاجمان تبدیل شده است. ابزارهای موسوم به Info-Stealer با تمرکز بر استخراج گذرواژهها، کوکیهای نشست، توکنهای احراز هویت و دادههای مرتبط با پروفایل مرورگر طراحی شدهاند. اما آنچه این تهدید را پیچیده میکند، نه صرفاً تکنیک استخراج، بلکه زنجیره رفتاری چندمرحلهای آن است. از منظر یک معمار امنیت، مسئله اصلی «چگونه دزدیده میشود» نیست، بلکه «چگونه باید کشف شود» است. پاسخ این پرسش تنها با طراحی یک معماری چندلایه مبتنی بر رفتار، زمینه و هویت امکانپذیر است؛ معماریای که با چارچوب MITRE ATT&CK همراستا باشد.

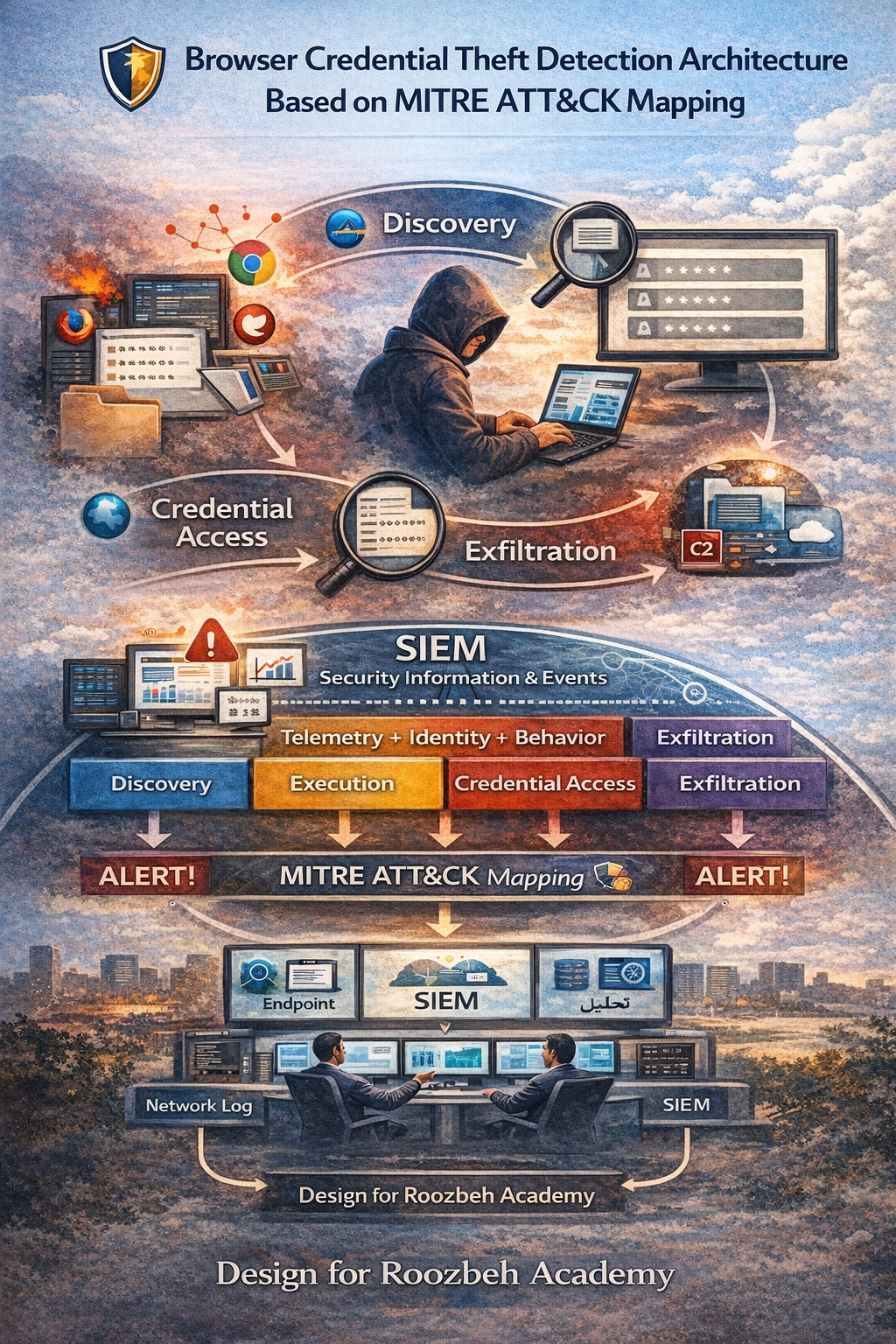

در چارچوب ATT&CK، سرقت پسورد مرورگر مستقیماً در زیرتکنیک T1555.003 یعنی Credentials from Web Browsers قرار میگیرد که بخشی از تاکتیک Credential Access است. این تکنیک بیان میکند که مهاجم تلاش میکند دادههای ذخیرهشده در Password Store مرورگرها را استخراج کند. با این حال، تمرکز صرف بر این زیرتکنیک برای کشف کافی نیست، زیرا مهاجم معمولاً پیش از آن مجموعهای از فعالیتهای مقدماتی انجام میدهد. به همین دلیل معماری کشف باید زنجیره کامل را پوشش دهد.

در مرحله پیشنیاز، مهاجم نیازمند شناسایی مسیرها و ساختار فایلهای پروفایل مرورگر است. این فعالیتها معمولاً در حوزه Discovery قرار میگیرند. تکنیکهایی مانند T1083 برای جستجوی فایل و دایرکتوری و T1012 برای پرسوجوی رجیستری اغلب قبل از استخراج داده دیده میشوند. از دید یک سیستم کشف بالغ، دسترسی غیرمعمول یک فرآیند غیرمرورگر به مسیرهای پروفایل کاربر باید بهعنوان یک ناهنجاری عملیاتی در نظر گرفته شود. در اینجا مفهوم Baseline رفتاری اهمیت پیدا میکند. اگر تنها مرورگر و برخی سرویسهای مشخص به آن مسیرها دسترسی دارند، هر فرآیند دیگر که چنین رفتاری نشان دهد، سیگنال تولید میکند.

پس از Discovery، مهاجم برای اجرای کد استخراج از یک مفسر اسکریپت یا ابزار بومی سیستم استفاده میکند. این رفتار در چارچوب T1059 یعنی Command and Scripting Interpreter قرار میگیرد. بسیاری از مهاجمان برای کاهش احتمال شناسایی از ابزارهای قانونی سیستم بهره میبرند که در تکنیک T1218 یعنی Signed Binary Proxy Execution توصیف شده است. این همان الگوی «Living off the Land» است که تشخیص آن صرفاً با امضاهای ایستا ممکن نیست. بنابراین معمار امنیت باید در لایه Endpoint Telemetry امکان مشاهده زنجیره Parent-Child Process، پارامترهای خط فرمان و رفتارهای غیرعادی را فراهم کند.

مرحله بعدی معمولاً به استخراج کلیدهای رمزگذاری یا دسترسی به دادههای رمزگذاریشده مربوط میشود. در سیستمهای ویندوز، بسیاری از دادههای مرورگر با سازوکار DPAPI محافظت میشوند. اگر مهاجم برای دسترسی به Master Key به حافظه سیستم مراجعه کند، ممکن است در محدوده تکنیک T1003 یعنی OS Credential Dumping قرار گیرد. زیرتکنیکهای مرتبط با LSASS Memory یا LSA Secrets میتوانند در این مرحله دیده شوند. بنابراین حفاظت از LSASS، فعالسازی Credential Guard و پایش درخواست Handle به این پردازه حیاتی، بخشی از معماری کشف است.

پس از دسترسی به دادهها، مهاجم معمولاً آنها را فشرده یا بستهبندی میکند. این رفتار میتواند با T1027 یعنی Obfuscated or Compressed Files همپوشانی داشته باشد. ترکیب دسترسی به مسیر Credential Store، اجرای ابزار فشردهسازی و ایجاد یک فایل آرشیو در فاصله زمانی کوتاه، یک الگوی رفتاری قوی برای همبستگی در SIEM است. این همان نقطهای است که Detection Engineering باید از رویکرد تکرویدادی فاصله بگیرد و به سمت همبستگی چندمرحلهای حرکت کند.

در نهایت، دادههای جمعآوریشده به خارج از سازمان ارسال میشوند. این رفتار در قالب تکنیک T1041 یعنی Exfiltration Over C2 Channel یا T1567 یعنی Exfiltration Over Web Service دیده میشود. تحلیل الگوهای DNS، شناسایی ارتباطات TLS مشکوک و کشف Beaconing رفتاری میتواند این مرحله را آشکار کند. در معماری پیشنهادی، Endpoint Detection، لاگهای شبکه، دادههای هویتی و تحلیل رفتار کاربر باید در یک لایه همبستگی متمرکز ترکیب شوند.

معماری کشف مؤثر برای این سناریو باید چند اصل کلیدی را رعایت کند. نخست آنکه تکیه صرف بر امضا یا IOCهای شناختهشده کافی نیست، زیرا بسیاری از Info-Stealerها بهسرعت تغییر میکنند. دوم آنکه رفتار عادی سازمان باید دقیقاً تعریف شود تا انحرافها قابل تشخیص باشند. سوم آنکه هویت و زمان در تحلیل نقش محوری دارند. اجرای یک پردازه خاص ممکن است در ساعات اداری عادی باشد اما در نیمهشب توسط حسابی که معمولاً غیرفعال است، به یک شاخص ریسک تبدیل شود.

در این چارچوب، مفهوم «رخداد امنیتی بهمثابه ناهنجاری عملیاتی» معنا پیدا میکند. اگر معماری کشف بهدرستی طراحی شود، دسترسی غیرمعمول به Credential Store نه بهعنوان یک هشدار پراکنده، بلکه بهعنوان انحرافی از خط مبنا در نظر گرفته میشود که نیازمند تحلیل ساختاریافته است. این دیدگاه از واکنش هیجانی جلوگیری میکند و امنیت را در بطن عملیات قرار میدهد.

یک معمار امنیت بالغ باید ارتباط میان تکنیکهای ATT&CK را در قالب یک Attack Chain ببیند. Discovery، Execution، Credential Access، Defense Evasion و Exfiltration حلقههای زنجیرهای هستند که با هم معنا پیدا میکنند. کشف هر مرحله بهتنهایی ارزشمند است، اما کشف همزمان چند مرحله احتمال وقوع حمله واقعی را بهطور چشمگیری افزایش میدهد. بنابراین طراحی Ruleها باید بر اساس همبستگی زمانی و رفتاری باشد، نه صرفاً وقوع یک Event.

در نهایت، موفقیت معماری کشف وابسته به سه عامل است: کیفیت Telemetry، بلوغ Detection Engineering و توانایی SOC در تحلیل زمینهای. اگر این سه عنصر همراستا باشند، حتی حملات مبتنی بر ابزارهای قانونی سیستم نیز قابل شناسایی خواهند بود. سرقت پسورد مرورگر دیگر یک فعالیت نامرئی نخواهد بود، بلکه مجموعهای از انحرافهای قابل اندازهگیری در سیستم است. در چنین سازمانی، MITRE ATT&CK نه یک جدول تئوریک، بلکه نقشه عملیاتی برای طراحی دفاع است؛ نقشهای که به معمار امنیت امکان میدهد تهدید را به اجزای رفتاری تجزیه کرده و برای هر بخش یک نقطه کشف ایجاد کند.

دوره مدیر امنیت CISO آکادمی روزبه