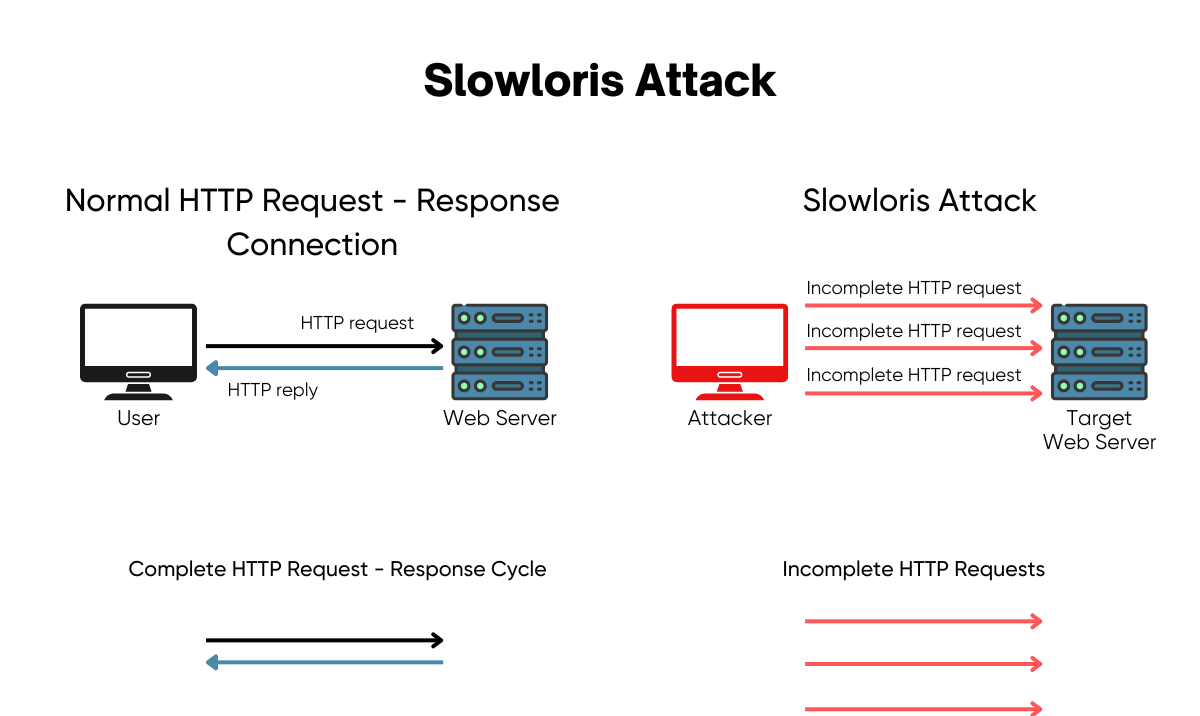

حمله Slowloris یک نوع حمله Denial of Service (DoS) است که وبسرورها را هدف قرار میدهد، بدون اینکه به پهنای باند زیاد نیاز داشته باشد. این حمله به گونهای طراحی شده است که بیشترین آسیب را با کمترین مصرف منابع ایجاد کند.

Slowloris با باز کردن تعداد زیادی اتصال HTTP به سرور، اما ارسال دادهها به صورت بسیار آهسته و تدریجی، سرور را به چالش میکشد:

باز کردن اتصالات متعدد:

مهاجم با ارسال درخواستهای HTTP ناقص یا کند، تعداد زیادی اتصال فعال ایجاد میکند.

نگه داشتن اتصالها باز:

این اتصالها بدون تکمیل درخواستها برای مدت طولانی باز میمانند. سرور باید منابع (مثل threads یا processها) را برای نگهداری هر اتصال اختصاص دهد.

مصرف منابع سرور:

وقتی تمام منابع اختصاص داده شده به اتصالات توسط Slowloris اشغال شوند، سرور نمیتواند به درخواستهای واقعی کاربران پاسخ دهد و در نتیجه سایت برای کاربران واقعی غیرقابل دسترس میشود.

پهنای باند کم:

برخلاف حملات DDoS کلاسیک، این حمله نیاز به ارسال حجم زیاد داده ندارد.

تمرکز روی منابع سرور:

هدف اصلی مصرف threads یا connection slots است نه پهنای باند شبکه.

قابل اجرا با یک کامپیوتر:

حتی یک سیستم معمولی میتواند تعداد زیادی اتصال کند ایجاد کند و سرور هدف را از دسترس خارج کند.

فرض کنید یک سرور وب قادر به پاسخگویی همزمان به 200 اتصال است:

مهاجم 150 اتصال Slowloris باز میکند و هر اتصال را کند نگه میدارد.

باقی اتصالات برای کاربران واقعی باقی میماند فقط 50 اتصال.

اگر کاربران بیشتری وارد شوند، درخواستهای آنها منتظر میمانند یا با خطا مواجه میشوند.

اختلال در دسترسی کاربران واقعی:سایت به نظر میرسد که آفلاین است.

افزایش بار سرور: CPU و RAM برای مدیریت اتصالات کند مشغول میشوند.

امکان سوء استفاده از منابع سرور: سرور ممکن است تحت فشار شدید قرار گیرد و سایر سرویسها کند شوند.

محدود کردن تعداد اتصالات از هر IP: جلوگیری از باز شدن تعداد زیاد اتصال توسط یک مهاجم.

استفاده از ماژولهای Apache: مانند mod_reqtimeout و mod_qos برای محدود کردن زمان انتظار و سرعت دادهها.

تنظیم MaxRequestWorkers: تعیین حداقل منابعی که برای هر اتصال مصرف میشود.

استفاده از فایروالهای لایه اپلیکیشن: مانند ModSecurity برای شناسایی الگوهای مشکوک.

Load Balancer و CDN: توزیع درخواستها و کاهش اثر حمله روی سرور اصلی.

ش.ک