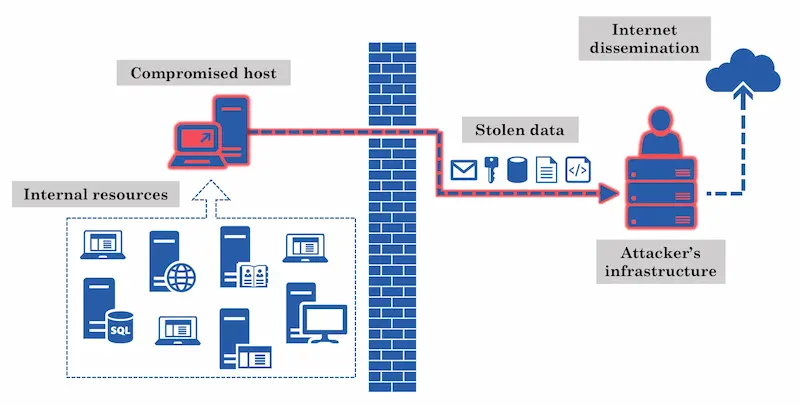

اکسفیلتر (Exfiltration) یا Data Exfiltration فرآیند خارج کردن مخفیانه و غیرمجاز دادهها از سیستمهای رایانهای یا شبکه است. این یکی از مراحل نهایی در چرخه یک حمله سایبری است که معمولاً بعد از موفقیت در نفوذ و دسترسی به دادههای حساس اتفاق میافتد.

مهاجمان سایبری معمولاً اطلاعاتی مانند:

فایلهای مالی

اطلاعات شخصی کاربران

اطلاعات ورود (Login Credentials)

کدهای منبع (Source Code)

ایمیلها یا مکاتبات داخلی

را هدف قرار داده و آنها را به مکان دیگری ارسال میکنند که تحت کنترل خودشان است.

ارسال اطلاعات به سرور خارجی (Command & Control)

استفاده از ایمیل یا FTP برای خروج دادهها

پنهانسازی دادهها در ترافیک عادی مانند HTTP یا DNS

آپلود فایلها در فضای ابری مانند Dropbox یا Google Drive

استفاده از ابزارهایی مثل PowerShell, Netcat, curl, scp

فرض کنید در یک شرکت، پورت RDP سرور بدون احراز هویت چندمرحلهای باز مانده است. مهاجم با حمله Brute Force موفق به ورود به سرور میشود. سپس:

فایلهای مالی شرکت را جمعآوری میکند.

با استفاده از PowerShell آنها را رمزنگاری کرده و فشرده میسازد.

دادهها را به یک سرور FTP در خارج از کشور ارسال میکند.

در این سناریو، مرحله آخر یعنی ارسال اطلاعات از طریق PowerShell به سرور FTP همان Exfiltration است.

استفاده از DLP (Data Loss Prevention)

نظارت بر ترافیک شبکه خروجی با IDS/IPS

محدود کردن دسترسی کاربران به اینترنت از سرورها

رمزگذاری اطلاعات حساس بهگونهای که مهاجم پس از سرقت نتواند از دادهها استفاده کند

مانیتورینگ لاگهای سیستم و شبکه برای شناسایی رفتارهای مشکوک

Exfiltration یکی از مخربترین مراحل حملات سایبری است که در صورت عدم تشخیص بهموقع، منجر به نشت اطلاعات و آسیبهای مالی و اعتباری سنگین میشود. دفاع مؤثر در برابر آن نیازمند ترکیبی از نظارت مستمر، سیاستهای امنیتی قوی و ابزارهای مناسب است.

ش.ک