در محیطهای توسعه اجایل (Agile)، سرعت بالای تغییرات، یک چالش اساسی برای رویکردهای امنیتی سنتی است. مدلسازی تهدید (Threat Modeling) که در گذشته یک فعالیت سنگین و مقطعی در ابتدای پروژه بود، در دنیای اجایل باید به یک فرآیند زنده، سبک و مستمر تبدیل شود. افزودن سریع ویژگیها، دگرگونیهای مداوم در معماری (مانند مهاجرت به میکروسرویسها) و تغییر جریانهای کاری، باعث میشود یک مدل تهدید ایستا بهسرعت منسوخ و بیاثر گردد.

پاسخ، صرفاً تکرار مکرر یک فرآیند سنگین نیست، بلکه ادغام هوشمندانه و سبکوزن فعالیتهای امنیتی در بطن چرخههای اجایل است. هدف، تبدیل Threat Modeling از یک “رویداد امنیتی” به یک “عادت تیمی” است که همگام با توسعه، رشد میکند.

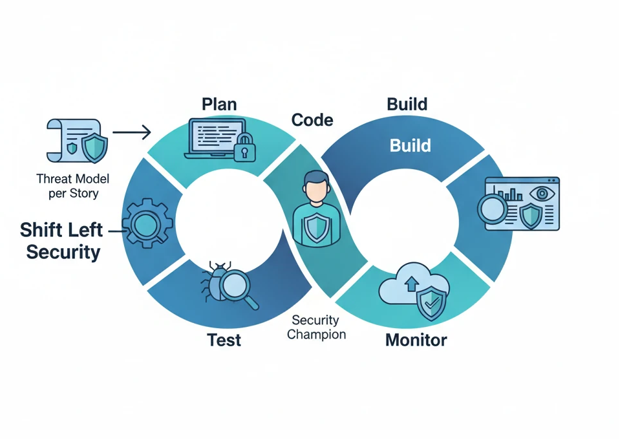

بهجای آنکه منتظر پایان اسپرینت یا کشف آسیبپذیری توسط تیم SOC بمانیم، باید تفکر امنیتی را به ابتدای چرخه توسعه منتقل کنیم. این کار از طریق ادغام فعالیتهای مدلسازی تهدید در مراسم (Ceremonies) کلیدی اجایل ممکن میشود:

در مرحله پالایش بکلاگ (Backlog Refinement):

چگونه؟ هنگام بررسی User Story های جدید، تیم (با کمک یک Security Champion) میتواند سوالات امنیتی سادهای بپرسد: آیا این ویژگی دادههای حساس جدیدی را پردازش میکند؟ آیا با یک سرویس خارجی تعامل دارد؟ آیا سطح دسترسی کاربران را تغییر میدهد؟

خروجی: Storyهایی که ریسک امنیتی بالاتری دارند، برچسبگذاری (Tag) میشوند تا در مراحل بعدی توجه ویژهای به آنها شود. این کار تنها چند دقیقه زمان میبرد.

در برنامهریزی اسپرینت (Sprint Planning):

چگونه؟ برای User Storyهایی که در مرحله قبل پرریسک تشخیص داده شدهاند، یک “Task” مشخص برای “مدلسازی تهدید” تعریف میشود. این کار میتواند شامل ترسیم یک دیاگرام جریان داده ساده (DFD) و اجرای یک تحلیل سبک مانند STRIDE-per-Story باشد.

خروجی: زمان و منابع لازم برای تحلیل امنیتی در همان ابتدای اسپرینت تخصیص داده میشود و این فعالیت به بخشی رسمی از کار تبدیل میگردد.

بهعنوان بخشی از تعریف “انجامشده” (Definition of Done - DoD):

چگونه؟ برای Storyهای حساس، تکمیل تحلیل تهدید و مستندسازی کنترلهای امنیتی شناساییشده، به یکی از معیارهای DoD تبدیل میشود. یعنی یک Story تا زمانی که تهدیدهایش شناسایی و مدیریت نشده باشند، “تمامشده” محسوب نمیگردد.

خروجی: امنیت به یک معیار کیفیت قابل اندازهگیری تبدیل میشود و تیم متعهد به اجرای آن میگردد.

بهکارگیری متدولوژیهای سنگین و پیچیده در یک اسپرینت دو هفتهای امکانپذیر نیست. در عوض، باید از رویکردهای سبک و متمرکز استفاده کرد:

STRIDE-per-Story: بهجای تحلیل کل سیستم، تیم برای هر User Story جدید، شش دسته تهدید STRIDE را بهسرعت بررسی میکند:

Spoofing (جعل هویت)

Tampering (دستکاری دادهها)

Repudiation (انکارناپذیری)

Information Disclosure (افشای اطلاعات)

Denial of Service (ممانعت از سرویس)

Elevation of Privilege (ارتقاء سطح دسترسی)

چکلیستهای امنیتی: تیمها میتوانند چکلیستهای سادهای بر اساس ریسکهای رایج در محصول خود (مانند OWASP Top 10) تهیه کرده و برای هر فیچر جدید آنها را مرور کنند.

ساخت “Evil User Stories”: تیم میتواند در کنار User Storyهای معمولی، داستانهایی از دیدگاه یک مهاجم بنویسد. برای مثال: “بهعنوان یک کاربر مخرب، میخواهم بتوانم به اطلاعات پروفایل کاربر دیگری دسترسی پیدا کنم.” این کار به شناسایی سناریوهای حمله کمک میکند.

موفقیت این رویکرد تنها به فرآیند وابسته نیست، بلکه نیازمند فرهنگ و ابزار مناسب است:

فرهنگ DevSecOps و نقش Security Champion: امنیت مسئولیت همگانی است. با تعیین یک “مشوق امنیت” (Security Champion) در هر تیم توسعه—یعنی توسعهدهندهای که به امنیت علاقهمند است و آموزشهای بیشتری دیده—میتوان دانش امنیتی را در تیم توزیع کرد و وابستگی به تیم امنیت متمرکز را کاهش داد.

مدلسازی تهدید به عنوان کد (Threat Modeling as Code): میتوان مدلهای تهدید را به صورت کد (مثلاً در فرمت YAML) تعریف و در کنار کد اصلی پروژه در Git نگهداری کرد. با هر تغییر در معماری، این فایلها نیز بهروزرسانی میشوند و این فرآیند را قابل ردیابی و بازبینی میکند.

اتوماسیون: ابزارهایی وجود دارند که میتوانند از روی کد زیرساخت (Infrastructure as Code - IaC) یا کد برنامه، دیاگرامهای معماری تولید کرده و بهصورت خودکار تهدیدهای اولیه را پیشنهاد دهند. ادغام این ابزارها در خط لوله CI/CD، یک بازخورد سریع و مستمر امنیتی فراهم میکند.

علاوه بر فعالیتهای مستمر در هر اسپرینت، برخی رویدادها نیازمند یک بازنگری جامعتر و عمیقتر روی مدل تهدید هستند. این رویدادها که در مقاله اصلی نیز به درستی به آنها اشاره شده، عبارتند از:

تغییرات بنیادین در معماری: مانند مهاجرت از معماری یکپارچه به میکروسرویسها.

اضافه شدن یک Feature بسیار بزرگ و کلیدی: که سطح حمله (Attack Surface) سیستم را به طور قابل توجهی تغییر میدهد.

اتصال به یک سرویس شخص ثالث حیاتی: که ریسکهای جدیدی را از خارج از سازمان وارد میکند.

کشف یک آسیبپذیری بحرانی: توسط تست نفوذ یا تیم SOC که نشاندهنده وجود یک خلاء در مدل تهدید فعلی است.

مدلسازی تهدید در محیط اجایل یک فعالیت یکباره نیست، بلکه یک فرآیند مستمر، مشارکتی و یکپارچه است. موفقیت در این راه با کنار گذاشتن رویکردهای سنتی و سنگین، و در آغوش کشیدن تکنیکهای سبکوزن، توانمندسازی تیمهای توسعه از طریق فرهنگ DevSecOps و بهرهگیری هوشمندانه از اتوماسیون به دست میآید. با این رویکرد، امنیت دیگر یک مانع برای سرعت نیست، بلکه به یک جزء جداییناپذیر از کیفیت محصول در هر اسپرینت تبدیل میشود.